IPv4 негіздері

Желі модельдері (Networking Models)

Компьютерлік желілер — бұл көптеген компоненттер мен хаттамалардың бірігіп жұмыс істеуі.

Екі түйін (node) арасындағы байланыс қалай жүзеге асатынын түсіну үшін OSI моделі мен TCP/IP моделін қарастыруымыз қажет.

Бұл модельдер түйіндер арасындағы байланысты елестетуге көмектеседі.

OSI моделі

OSI (Open Systems Interconnection) моделі — жеті деңгейден тұратын үлгі. Қазіргі таңда бұл модель

желілерді оқытуда пайдаланылады. Алғашында OSI моделі стандартты архитектура ретінде ұсынылғанымен,

шынайы желілер бұл үлгіге дәл сәйкес келе бермейді.

- 7-қабат (Қолданбалы - Application): Сервер мен клиент арасындағы хаттамалар (мысалы, HTTP). Мысалы, браузер суретті жүктегісі келсе, осы хаттама сұранысты орындайды.

- 6-қабат (Таныстыру - Presentation): Мәлімет түсінікті форматта жеткізіледі. Шифрлау осы қабатта жүзеге асады (бірақ, мысалы, IPSec сияқты хаттамалар шынайы өмірде басқа деңгейлерде қолданылуы мүмкін).

- 5-қабат (Сеанс - Session): Клиент пен сервер арасындағы сессияны орнату, басқару және жабу үшін жауапты.

- 4-қабат (Транспорт - Transport): Мәлімет ағындарын бөліп, қайта жинау үшін жауапты. Мәлімет сегменттерге бөлініп, TCP немесе UDP арқылы хаттамаларға оралады.

- 3-қабат (Желі - Network): Логикалық мекенжаймен қамтамасыз етеді. Мәліметке IP тақырыпшасы қосылып, "пакет" деп аталады.

- 2-қабат (Каналды - Data Link): Мәліметке Ethernet немесе Wi-Fi тақырыпшасы қосылады, енді бұл "фрейм" деп аталады. Ағынды басқару мен MAC-адрестермен жұмыс істейді.

- 1-қабат (Физикалық - Physical): Нақты құрылғылар, кабельдер және сигналдар арқылы биттерді тасымалдау жүзеге асады.

TCP/IP моделі

TCP/IP моделі OSI моделіне ұқсас мақсатта қолданылады, бірақ заманауи желілерде ақауды анықтау мен талдау кезінде

бұл модель ыңғайлырақ. Бұл модель тек 4 қабаттан тұрады:

- Қолданбалы қабат: OSI моделінің 5-6-7 қабаттарын біріктіреді (Application, Presentation, Session).

- Транспорт қабаты: OSI моделіндегі сияқты (TCP, UDP хаттамалары).

- Интернет қабаты: OSI-дегі Network деңгейіне сәйкес (IP, ARP және т.б.).

- Каналды қабат: OSI-дің 1 және 2 қабаттарын қамтиды. Физикалық байланыс пен MAC деңгейінде жұмыс істейді.

Қабаттар мен хаттамалар салыстыруы

| TCP/IP моделі |

OSI моделі |

Хаттамалар мысалы |

| Қолданбалы қабат |

Application, Presentation, Session |

DNS, DHCP, HTTP, SSH және т.б. |

| Транспорт қабаты |

Transport |

TCP, UDP |

| Интернет қабаты |

Network |

ICMP, IGMP, IPv4, IPv6, IPSec |

| Каналды қабат |

Data Link, Physical |

ARP, CDP, MPLS, PPP, Ethernet, Wi-Fi |

Ethernet

Компьютерлік желілерде ең жиі қолданылатын 2-қабат (OSI Layer 2) хаттамасы — Ethernet.

Байланыс орнату үшін әрбір түйінге (node) бірегей MAC мекенжайы (Media Access Control address) тағайындалады.

Бұл мекенжай кейде Ethernet мекенжайы деп те аталады.

MAC мекенжайы 48-биттік, әдетте құрылғы өндірушісімен алдын ала белгіленіп қойылады (өзгертілмейді).

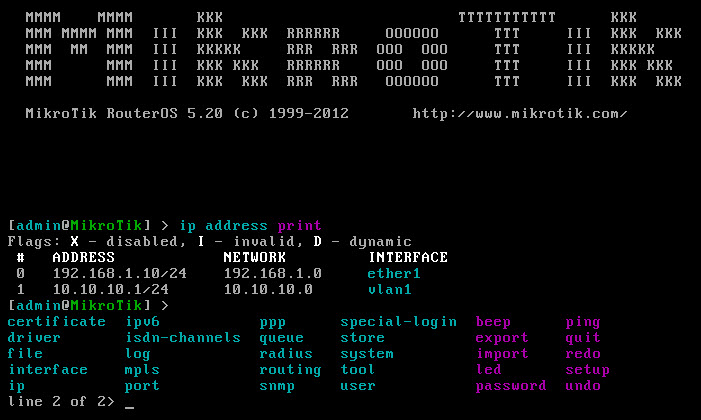

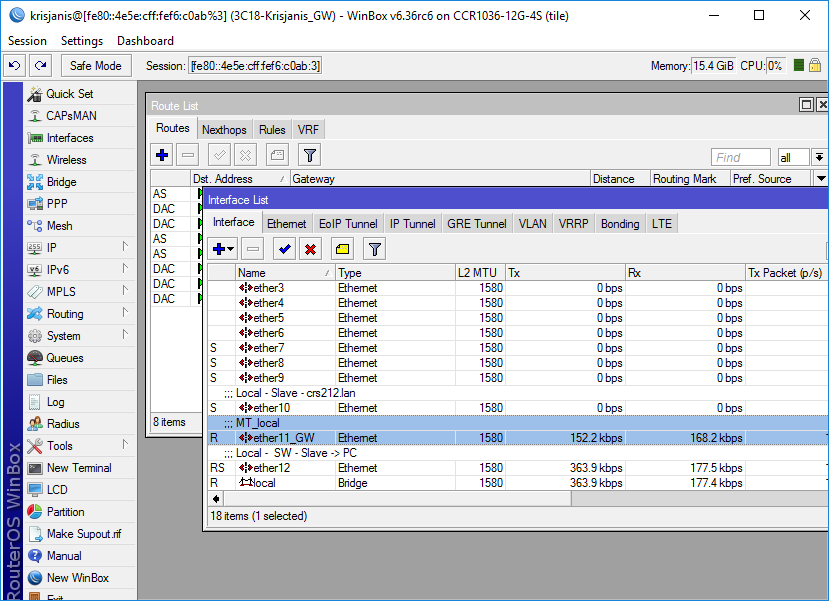

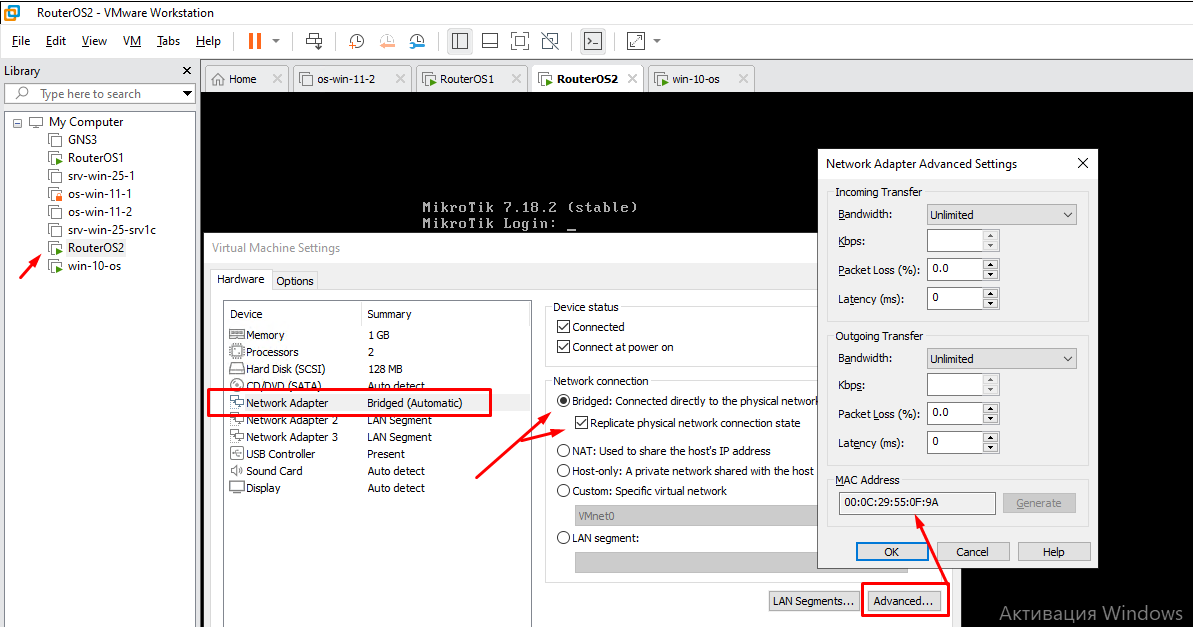

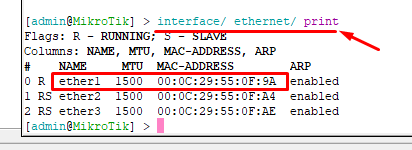

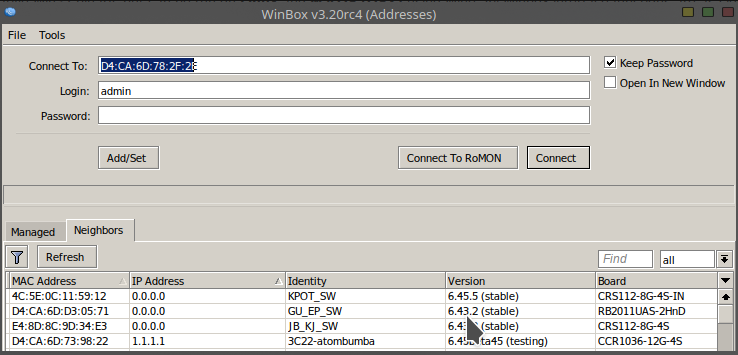

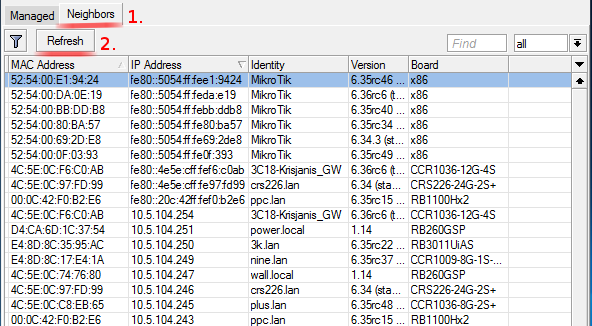

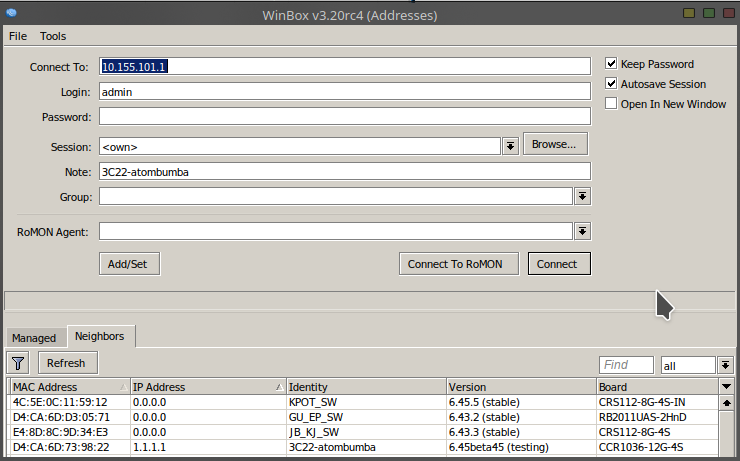

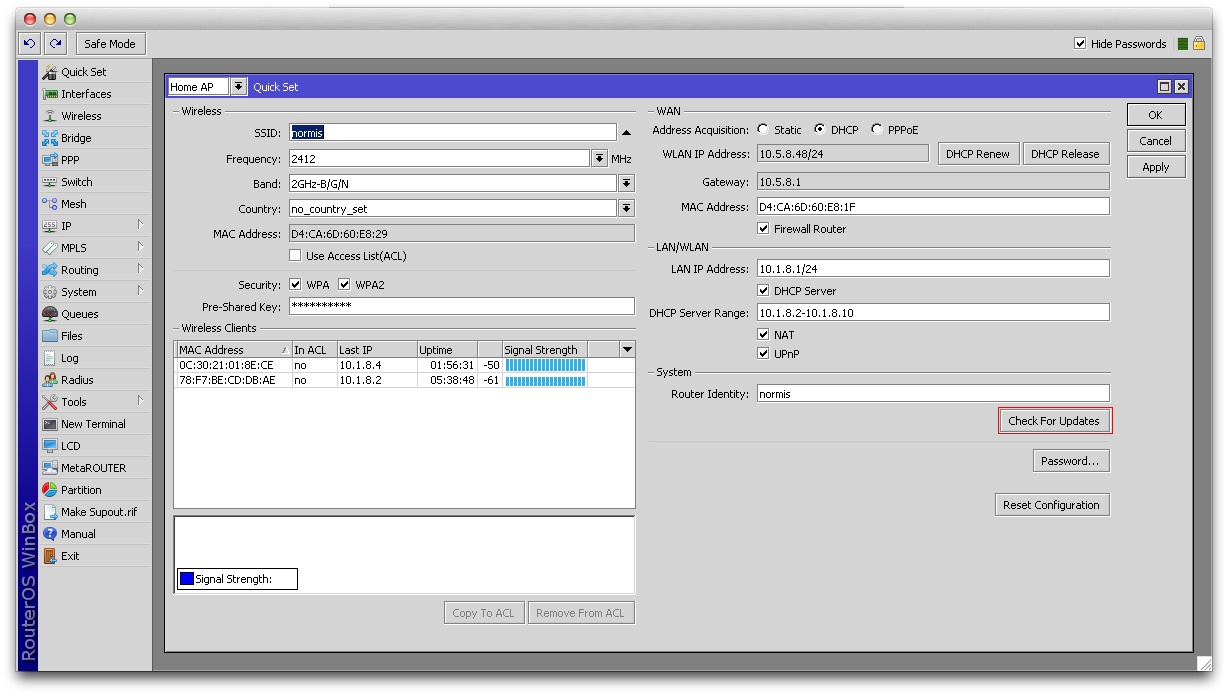

Алайда соңғы жылдары MAC мекенжайын өзгерту мүмкіндігі кеңінен қолданылады. Мысалы, MikroTik RouterOS

жүйесінде MAC мекенжайын өзгертуге болады.

Ең жиі қолданылатын MAC мекенжай форматы — алты он алтылық сан, екі нүкте арқылы бөлінген:

D4:CA:6D:01:22:96

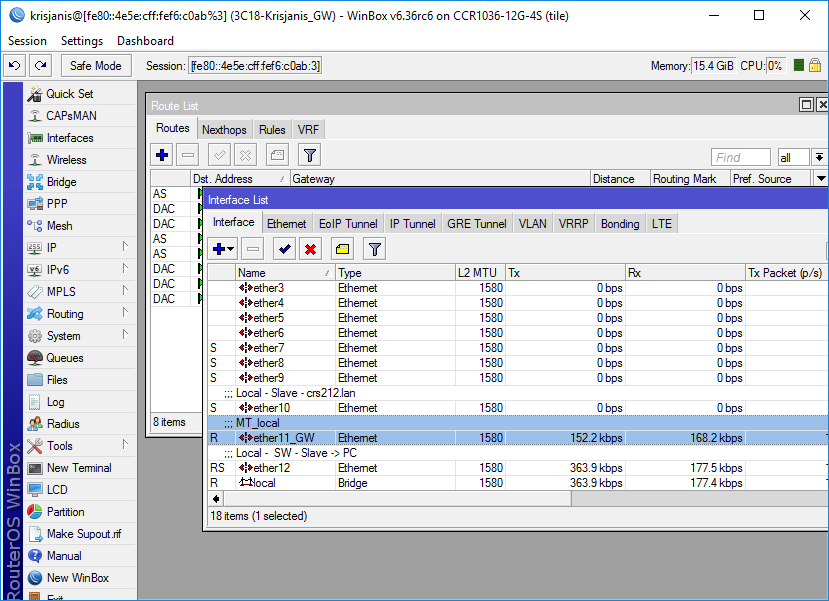

RouterOS жүйесінде барлық Ethernet типті интерфейстер (мысалы, Wireless, 60G, VPLS және т.б.) үшін MAC мекенжай көрсетіледі:

[admin@rack1_b32_CCR1036] /interface ethernet> print

Flags: X - disabled, R - running, S - slave

# NAME MTU MAC-ADDRESS ARP SWITCH

0 R ether1 1500 D4:CA:6D:01:22:96 enabled

1 R ether2 1500 D4:CA:6D:01:22:97 enabled

2 R ether3 1500 D4:CA:6D:01:22:98 enabled

3 ether4 1500 D4:CA:6D:01:22:99 enabled

4 ether5 1500 D4:CA:6D:01:22:9A enabled

5 ether6 1500 D4:CA:6D:01:22:9B enabled

6 ether7 1500 D4:CA:6D:01:22:9C enabled

7 R ether8 1500 D4:CA:6D:01:22:9D enabled

8 sfp-sfpplus1 1500 D4:CA:6D:01:22:94 enabled

9 sfp-sfpplus2 1500 D4:CA:6D:01:22:95 enabled

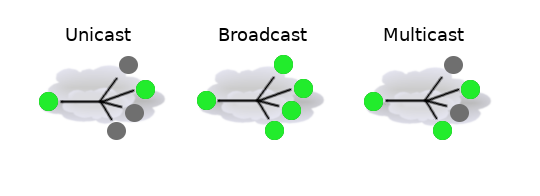

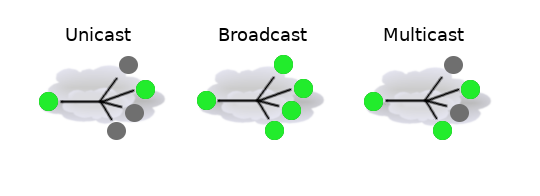

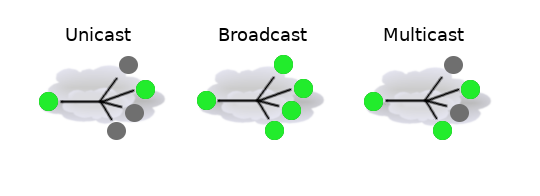

MAC мекенжай түрлері

-

Unicast мекенжай: Бұл мекенжай арқылы Ethernet кабелімен тікелей жалғанған құрылғылар немесе сымсыз сигналды қабылдай алатын құрылғылар арасында мәлімет жіберіледі.

Тек нақты MAC мекенжайы сәйкес келетін құрылғы ғана бұл фреймді қабылдайды

(егер promiscuous режим қосылмаған болса).

-

Broadcast мекенжай:

FF:FF:FF:FF:FF:FF — арнайы мекенжай.

Барлық құрылғылар бұл фреймді қабылдайды және 2-қабаттағы желі бойынша таратады.

-

Multicast мекенжай: Белгілі бір топқа бағытталған фреймдер. Бұл мекенжай арқылы

тек сол топқа жазылған құрылғылар ғана мәліметті қабылдайды.

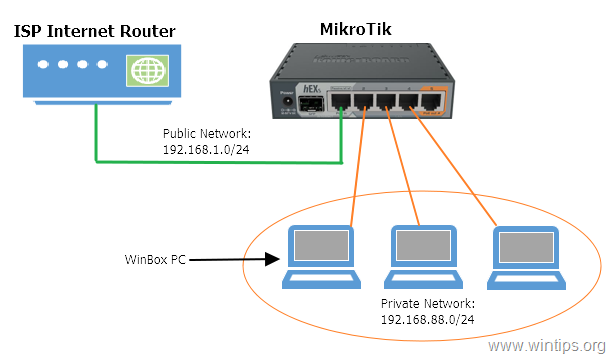

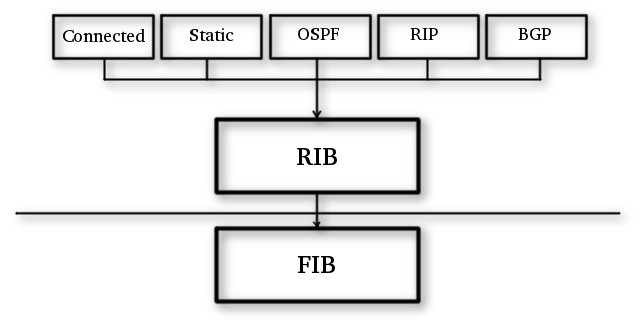

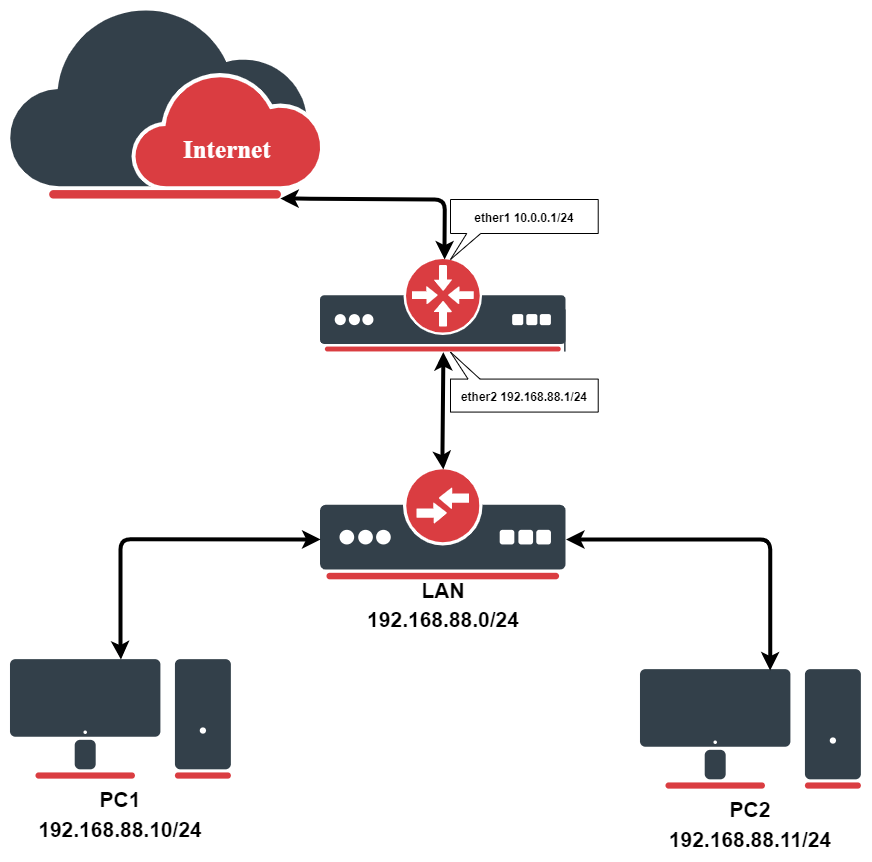

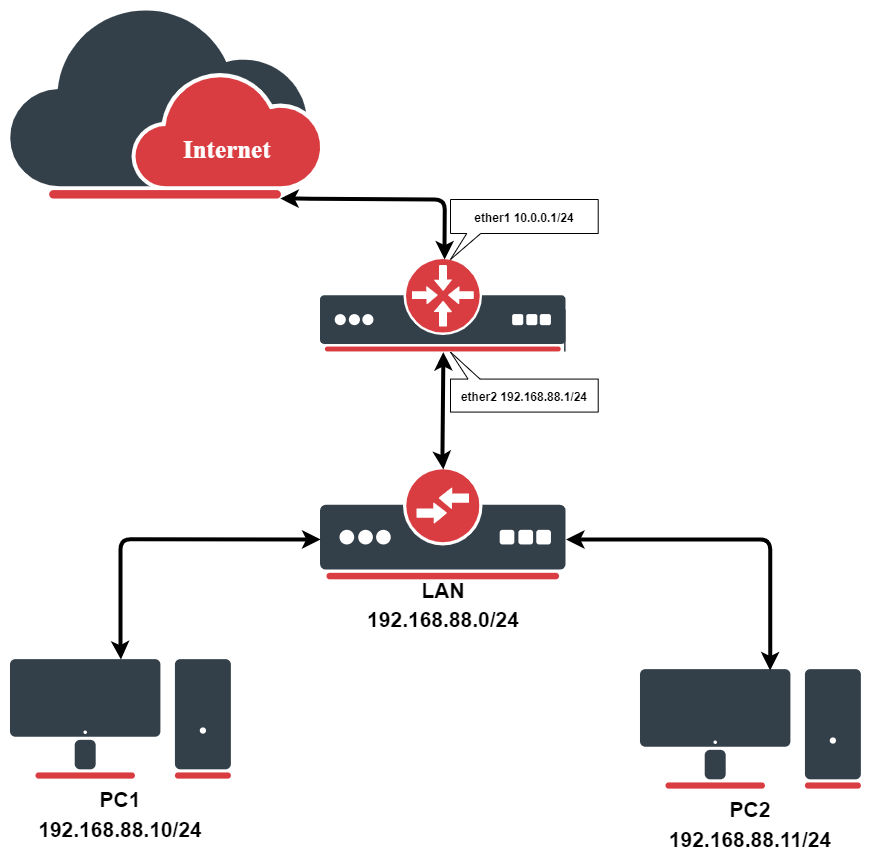

IP желілеу (IP Networking)

Ethernet протоколы екі түйін (node) арасында дерек жіберуге жеткілікті болғанымен, ол жалғыз өзі қолданылмайды.

OSI үлгісінің 3-қабаты — Желі (Network) қабатында хосттарды логикалық мекенжайлар арқылы сәйкестендіру үшін

IP (Internet Protocol) хаттамасы пайдаланылады.

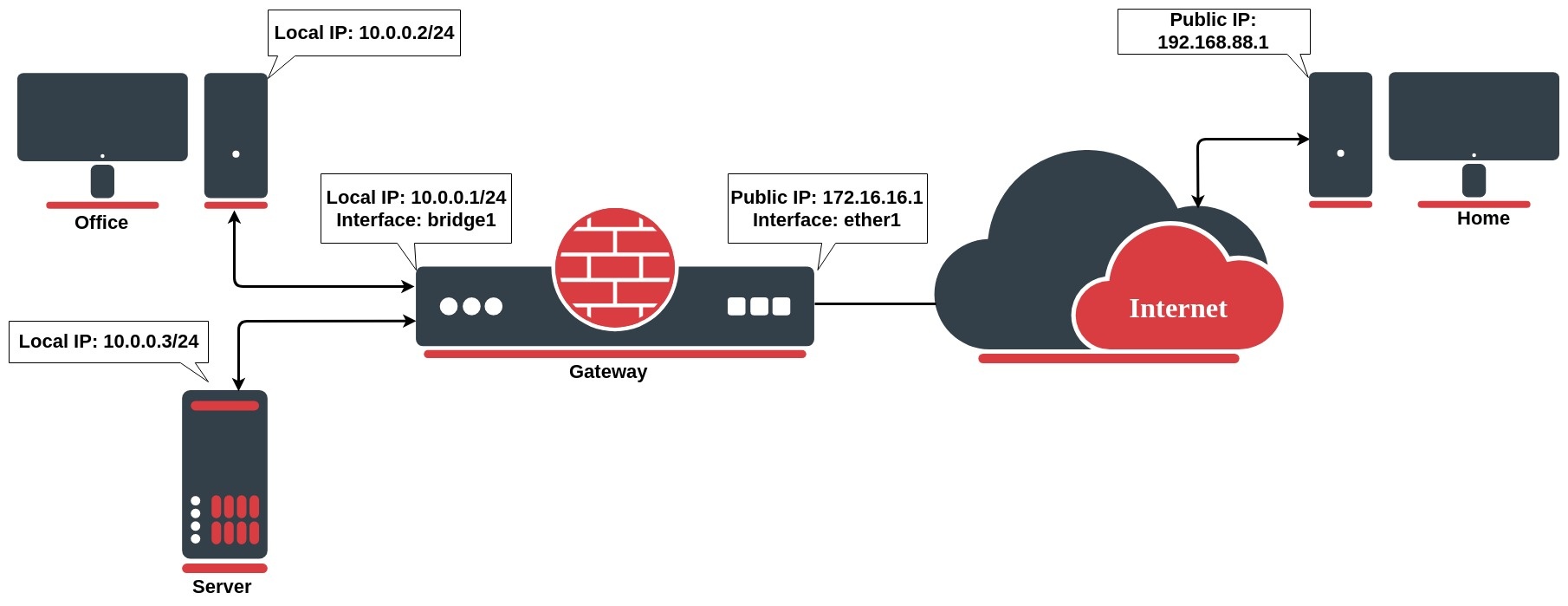

Қазіргі желілердің көпшілігі IPv4 мекенжайларын қолданады. Олар 32-биттік мекенжайлар және

нүктелі ондық форматта жазылады, мысалы: 192.168.88.1

Бірнеше логикалық желілер болуы мүмкін, және белгілі бір IP мекенжайдың қай желіге тиесілі екенін анықтау үшін

желі маскасы (netmask) қолданылады. Маска әдетте логикалық желіні анықтайтын биттер саны ретінде жазылады.

Мысалы, /24 маскасы ондық форматта 255.255.255.0 деп жазылады.

Мысал: 192.168.3.24/24

11000000 10101000 00000011 00011000 => 192.168.3.24

11111111 11111111 11111111 00000000 => /24 немесе 255.255.255.0

Жоғарыдағы көріністе жоғарғы 24 бит маска арқылы белгіленіп, нәтижесінде желі диапазоны 0-ден 255-ке дейінгі аралықта болады.

- Желі мекенжайы: Бірінші мекенжай —

192.168.3.0

- Broadcast мекенжайы: Соңғы мекенжай —

192.168.3.255

- Unicast мекенжайлар: Құрылғылар үшін қолжетімді мекенжайлар —

192.168.3.1 бастап 192.168.3.254 дейін

IP-де арнайы мекенжайлар

-

Broadcast: Барлық қабылдаушыларға дерек жіберуге арналған мекенжай. IPv4 жүйесінде

255.255.255.255 — жергілікті трансляция үшін қолданылады. Сонымен қатар бағытталған

(directed) трансляцияны да желі соңғы мекенжайына жасауға болады (мысалы, 192.168.3.255).

-

Multicast: Белгілі бір топқа жіберілетін мекенжайлар. IPv4 желісінде

224.0.0.0 бастап 239.255.255.255 дейінгі аралық multicast ретінде белгіленген.

Жіберуші тек бір дана датаграмманы осы топ мекенжайына жібереді, ал аралық маршрутизаторлар оны топқа тіркелген

барлық қабылдаушыларға таратады.

Арнайы мақсаттағы мекенжай диапазондары

Төмендегі мекенжайлар жергілікті желіде қолдануға арналған және интернетке шыққанда әдетте

маршрутизаторлар арқылы қабылданбайды (drop):

-

10.0.0.0/8 — басталуы: 10.0.0.0; аяқталуы: 10.255.255.255

-

172.16.0.0/12 — басталуы: 172.16.0.0; аяқталуы: 172.31.255.255

-

192.168.0.0/16 — басталуы: 192.168.0.0; аяқталуы: 192.168.255.255

ARP және бәрін байланыстыру

IP пакеттері IP мекенжайларымен жіберілсе де, деректерді бір құрылғыдан екінші құрылғыға нақты жеткізу үшін

аппараттық (MAC) мекенжайлар қолданылады.

Бұл жерде ARP (Address Resolution Protocol) — Мекенжай түрлендіру протоколы маңызды рөл атқарады.

Ол IP мекенжайды MAC мекенжайға сәйкестендіруге қолданылады. ARP протоколы RFC 826-да сипатталған.

Әр желі құрылғысы ARP кестесіне (кэш) ие. Бұл кесте желіде белсенді түрде қолданылып жатқан IP ↔ MAC сәйкестіктерін

сақтайды. Кесте әдетте автоматты түрде (динамикалық) құрылады, бірақ желі қауіпсіздігін арттыру үшін оны

толық немесе ішінара статикалық етуге болады.

Ескерту: ARP — ескі технология. IPv6 протоколы ARP қолдануды мүлде жояды. Оның орнына

Neighbor Discovery Protocol (NDP) пайдаланылады.

ARP қалай жұмыс істейді?

Локальды желідегі (LAN) хост екінші хостқа IP пакетті жібергісі келген кезде, алдымен оның

MAC мекенжайын ARP кэшінен іздейді. Егер MAC мекенжай табылмаса, ARP сұранысы жіберіледі.

Бұл сұраныс барлық құрылғыларға (broadcast арқылы) таратылады. Онда былай делінеді:

“Кімде 192.168.88.123 IP мекенжайы бар? MAC мекенжайыңды жібер!”

Белгіленген IP-ге ие құрылғы өзінің MAC мекенжайын көрсетіп, ARP жауабын қайтарады. Осылайша жіберуші

құрылғы енді MAC мекенжайды біліп, Ethernet кадрын жібере алады.

ARP әрекетінің қысқаша қадамдары

- Жіберуші құрылғы мақсатты IP үшін ARP кэшін тексереді.

- Егер MAC мекенжай табылмаса — ARP сұранысы (broadcast) жасалады.

- Мақсатты IP-ге ие құрылғы ARP жауабын жібереді (unicast).

- MAC мекенжай ARP кэшіне сақталады.

- Пакет мақсатты құрылғыға MAC мекенжай арқылы жіберіледі.

ARP — IPv4 желілеріндегі негізгі протоколдардың бірі. Бірақ оны дұрыс бақылау мен басқару қажет,

себебі ARP spoofing сынды шабуыл түрлері осы протоколды пайдаланады.

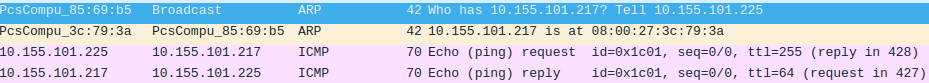

ARP жұмысын практикалық түрде қарау (Ping кезінде)

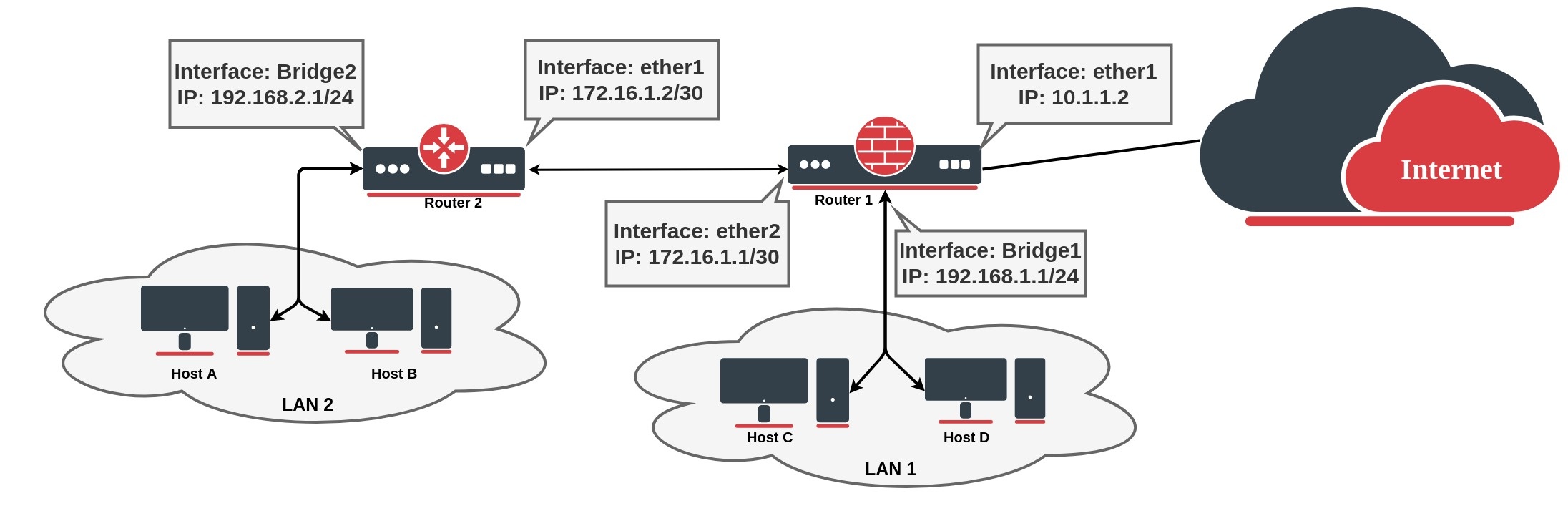

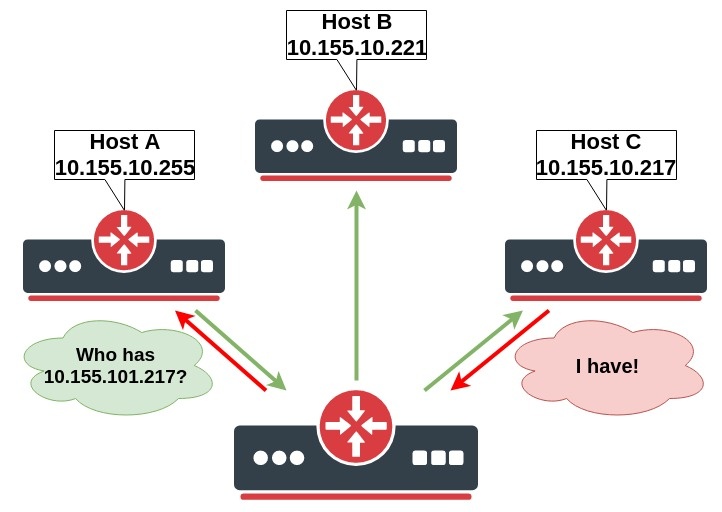

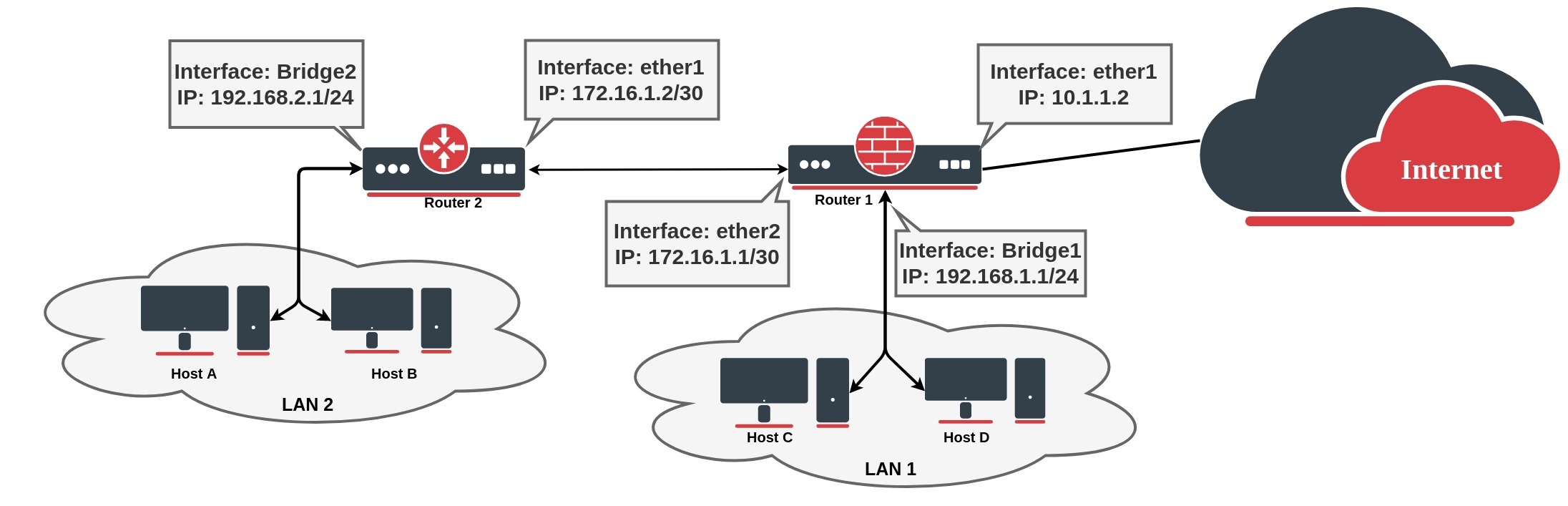

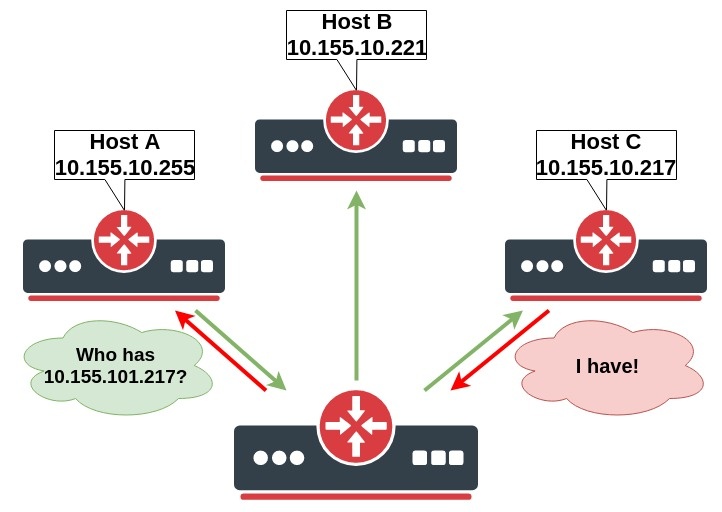

Host A құрылғысынан Host C құрылғысына ping жіберу кезінде не болатынын қарастырайық.

1-қадам: Хосттарға IP мекенжайларын тағайындау

Host A:

/ip address add address=10.155.101.225 interface=ether1

Host B:

/ip address add address=10.155.101.221 interface=ether1

Host C:

/ip address add address=10.155.101.217 interface=ether1

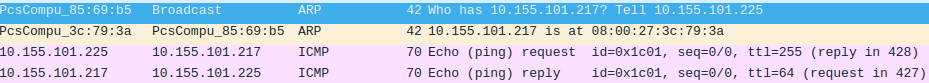

2-қадам: Пакеттерді ұстап алу (sniffing)

Host A құрылғысында packet sniffer іске қосылып, барлық пакеттер arp.pcap файлына жазылады:

/tool sniffer

set file-name=arp.pcap filter-interface=ether1

start

/ping 10.155.101.217 count=1

stop

Бұл файлды кейін Wireshark бағдарламасы арқылы талдауға болады.

3-қадам: Процестің кезеңдері

- Host A ARP сұранысын жібереді: "10.155.101.217 кімнің мекенжайы?"

- Host C ARP жауабын қайтарады: "10.155.101.217 — менікі, менің MAC мекенжайым: 08:00:27:3C:79:3A"

- Екі құрылғы да өздерінің ARP кестелерін жаңартады.

- Енді ICMP (ping) сұранысы MAC арқылы нақты жіберіледі.

4-қадам: ARP кестесін тексеру

RouterOS жүйесінде ARP кестесін келесі команданың көмегімен көруге болады:

/ip arp print

Host A кестесі:

[admin@host_a] /ip arp> print

Flags: X - disabled, I - invalid, H - DHCP, D - dynamic, P - published,

C - complete

# ADDRESS MAC-ADDRESS INTERFACE

0 DC 10.155.101.217 08:00:27:3C:79:3A ether1

Host B кестесі:

[admin@host_b] /ip arp> print

Flags: X - disabled, I - invalid, H - DHCP, D - dynamic, P - published,

C - complete

# ADDRESS MAC-ADDRESS INTERFACE

0 DC 10.155.101.225 08:00:27:85:69:B5 ether1

Мұндай практикалық ARP үлгісі арқылы желі деңгейіндегі байланыс қалай орнайтынын нақты бақылауға болады.

Бұл желіні диагностикалау мен оқыту үшін пайдалы тәжірибе.

ARP режимдері

Жоғарыда көрсетілген мысалдарда RouterOS жүйесіндегі интерфейстерде ARP әдепкі бойынша қосулы (enabled) болды. Дегенмен, кей жағдайларда ARP-тің басқа режимдерін қолдану қажет болуы мүмкін. RouterOS жүйесінде ARP-ті әр интерфейс үшін жеке орнатуға болады.

1. enabled (қосулы)

Бұл — әдепкі режим. ARP сұраныстары автоматты түрде жасалады, және динамикалық түрде жаңа жазбалар ARP кестесіне қосылады.

2. disabled (өшірулі)

Бұл режимде роутер ARP сұраныстарына жауап бермейді. Сол себепті, басқа құрылғыларда статикалық ARP жазбаларды қолмен қосу қажет.

Мысалы, Host A құрылғысы үшін Host C-нің MAC және IP мекенжайын көрсету керек:

[admin@host_a] > /ip arp add mac-address=08:00:27:3C:79:3A address=10.155.101.217 interface=ether1

3. reply-only (тек жауап беру)

Бұл режимде роутер тек ARP сұраныстарына жауап береді, бірақ ешқашан жаңа ARP жазбаларды өздігінен жасамайды. Барлық қажетті ARP жазбалар статикалық түрде /ip arp арқылы енгізілуі керек.

Бұл disabled режиміне қарағанда ыңғайлырақ, себебі басқа құрылғыларға роутердің MAC мекенжайын қосудың қажеті жоқ.

4. proxy-arp

Proxy ARP режимі роутерге екі тікелей қосылған желі арасында "көпір" сияқты әрекет етуге мүмкіндік береді. Яғни, роутер басқа желінің атынан ARP жауап береді.

Бұл әсіресе, егер PPP, PPPoE немесе PPTP клиенттеріне жергілікті LAN желісімен бірдей IP адрес диапазонын беру қажет болса, өте пайдалы.

Ескерту: reply-only және proxy-arp режимдері қауіпсіздік және желіні оқшаулау жағынан пайдалы болуы мүмкін, бірақ дұрыс конфигурация жасалмаса, желі байланысы үзілуі мүмкін.

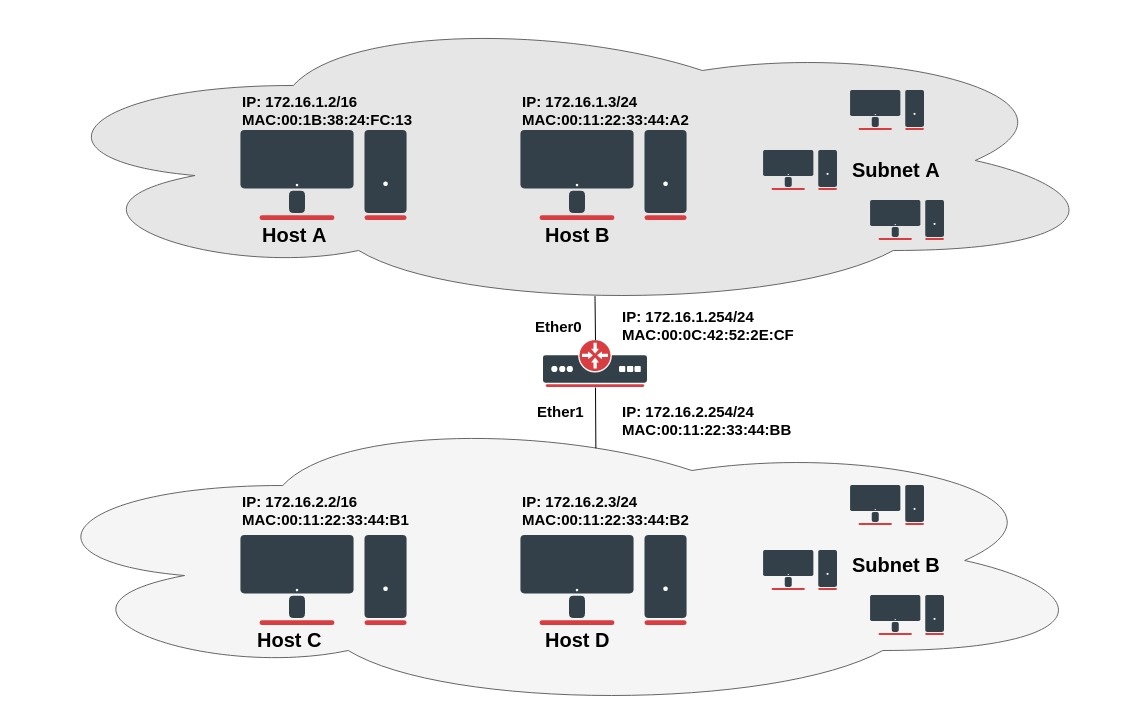

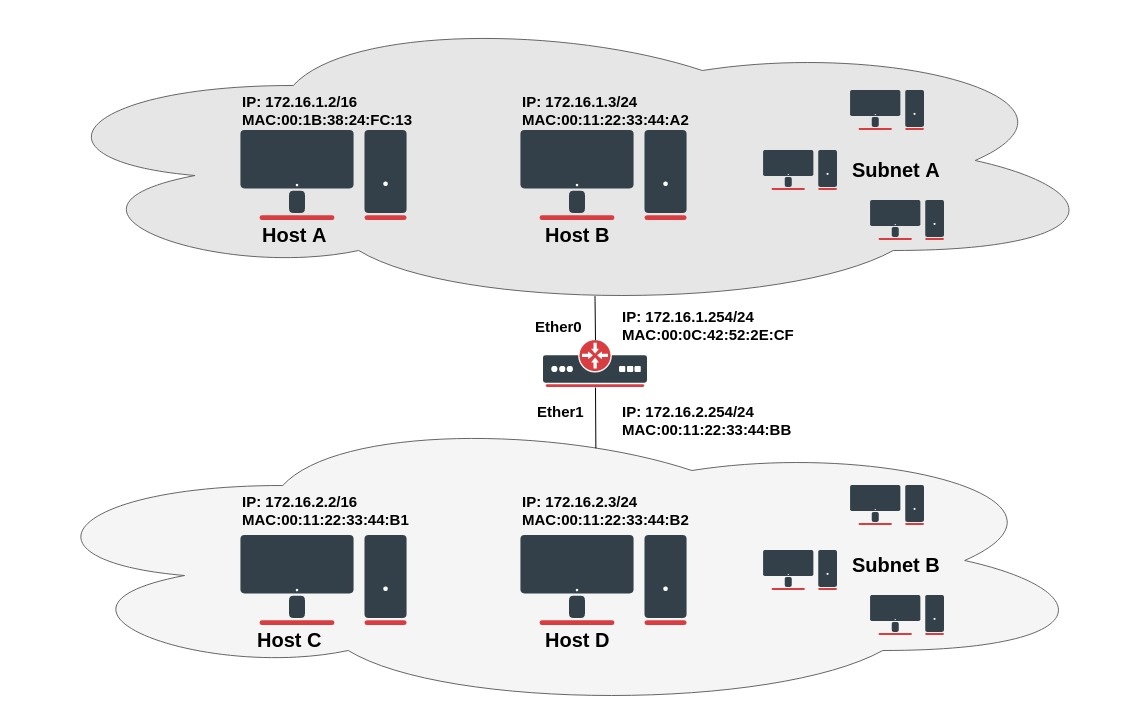

Proxy ARP мысалы

Мысал жағдайы: Host A (IP: 172.16.1.2) Subnet A ішінде орналасқан және Host D (IP: 172.16.2.3) Subnet B ішінде орналасқан. Host A-да /16 маскасы болғандықтан, ол 172.16.0.0/16 желісін өзімен тікелей байланысты деп есептейді.

Host A, Host D-ге пакеттер жібергісі келгенде, алдымен оның MAC адресін анықтау үшін ARP сұранысын таратады:

ARP Request: Who has 172.16.2.3? Tell 172.16.1.2

Source MAC: 00:1b:38:24:fc:13

Destination MAC: ff:ff:ff:ff:ff:ff (Broadcast)

Бұл ARP сұранысы Layer 2 деңгейінде тек бір broadcast домен ішінде таралады, яғни маршрутизатордың ether0 интерфейсіне дейін ғана жетеді. Бірақ маршрутизатор ARP сұранысын басқа желіге жібермейді.

Назар аударыңыз: Маршрутизаторлар әдетте Layer 2 broadcast пакеттерді басқа желіге forward жасамайды.

Proxy ARP әрекеті

Маршрутизатор 172.16.2.3 IP адресі өзге желіде екенін білгенімен, оған қол жеткізе алады. Сол себепті, ол өз MAC адресімен жауап қайтарады:

ARP Reply: 172.16.2.3 is at 00:0c:42:52:2e:cf

Sender IP: 172.16.1.254 (Router)

Sender MAC: 00:0c:42:52:2e:cf

Host A енді 172.16.2.3-ке жіберілетін барлық пакеттерді маршрутизаторға жібереді. Бұл – Proxy ARP әрекеті: маршрутизатор "маған жібер, мен жеткізем" деп Host D-ге баратын трафикті өзіне тартады.

ARP кэш мысалы

Interface: 173.16.2.1 --- 0x8

Internet Address Physical Address Type

172.16.1.254 00-0c-42-52-2e-cf dynamic

172.16.2.3 00-0c-42-52-2e-cf dynamic

Бірнеше IP адрес бір MAC адреспен байланыстырылған, яғни барлық Subnet B хосттары үшін Host A ARP кэшінде бір ғана MAC — маршрутизатордың MAC адресі жазылған.

RouterOS жүйесінде Proxy ARP қосу

ARP режимін өзгерту үшін келесі команданы орындауға болады:

[admin@MikroTik] /interface ethernet> set 1 arp=proxy-arp

[admin@MikroTik] /interface ethernet> print

Flags: X - disabled, R - running

# NAME MTU MAC-ADDRESS ARP

0 R ether1 1500 00:30:4F:0B:7B:C1 enabled

1 R ether2 1500 00:30:4F:06:62:12 proxy-arp

Қорытынды: Proxy ARP — бұл маршрутизатордың басқа желілерге бағытталатын трафикті қабылдап, өз MAC адресімен жауап беру механизмі. Бұл әдіс желі ішіндегі құрылғылардың басқа желідегі хосттармен тікелей байланысып тұрғандай жұмыс істеуіне мүмкіндік береді.

Local Proxy ARP

Local Proxy ARP — бұл маршрутизатор трафикті сол бір интерфейс ішінде қабылдап және жіберетін кезде ғана Proxy ARP орындайтын режим. Яғни, кіріс және шығыс пакеттер бір интерфейстен өтеді.

Қалыпты LAN жұмысында: Бір желідегі құрылғылар (мысалы, бір свитчта орналасқан) өзара тікелей байланысады, ал маршрутизатор бұл байланысқа араласпайды.

Local Proxy ARP қай кезде қажет?

Кейбір арнайы желілік архитектураларда — мысалы, RFC 3069-ға сәйкес конфигурацияларда — бір свитч ішіндегі порттар бір-бірімен байланыса алмайды, бірақ маршрутизатормен байланыса алады. Мұндай жағдайда Local Proxy ARP маршрутизаторға өз интерфейсі арқылы қосылған хосттарды бір-бірімен байланыстыруға мүмкіндік береді.

Мысал: Switch ішіндегі порттар бір-бірімен байланыспайды (port-isolation), бірақ олар маршрутизатормен байланыса алады. Бұл кезде маршрутизатор Local Proxy ARP арқылы арадағы делдал болып, хосттардың байланысын қамтамасыз етеді.

Әртүрлі атаулары

- RFC 3069: VLAN Aggregation

- Cisco, Allied Telesis: Private VLAN

- Hewlett-Packard (HP): Source-Port Filtering немесе Port Isolation

- Ericsson: MAC-Forced Forwarding (RFC Draft)

RouterOS жүйесінде қосу

local-proxy-arp режимін қосу үшін:

[admin@MikroTik] /interface ethernet> set ether2 arp=local-proxy-arp

[admin@MikroTik] /interface ethernet> print

Flags: X - disabled, R - running

# NAME MTU MAC-ADDRESS ARP

0 R ether1 1500 00:30:4F:0B:7B:C1 enabled

1 R ether2 1500 00:30:4F:06:62:12 local-proxy-arp

Ескерту: local-proxy-arp пен proxy-arp бір уақытта қажет емес. Local Proxy ARP — тек ішкі, бір интерфейстегі байланыс үшін қолданылады.

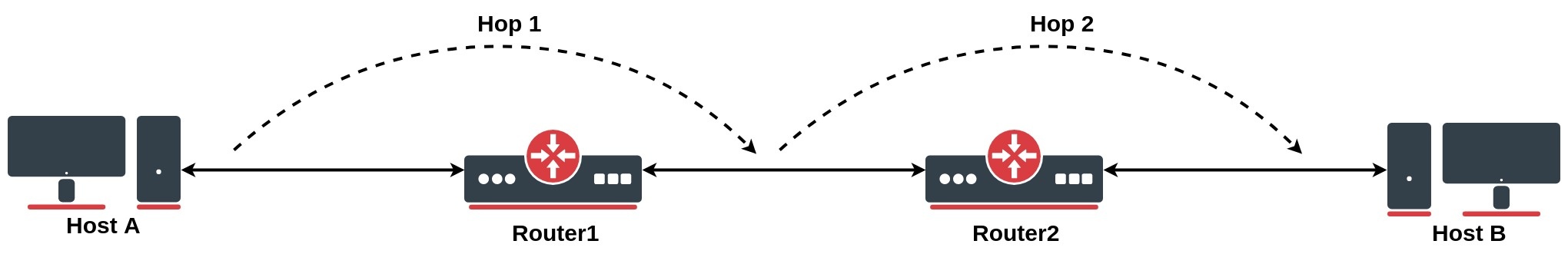

TCP қосылымын орнату және тоқтату

TCP (Transmission Control Protocol) — бұл қосылымға бағдарланған (connection-oriented) протокол. Бұл дегеніміз, мәлімет жіберілмес бұрын екі құрылғы арасында сенімді байланыс орнатылады.

Connection-less протоколдар (мысалы, UDP) керісінше — байланыс орнатуды күтпестен, мәліметті бірден жібереді.

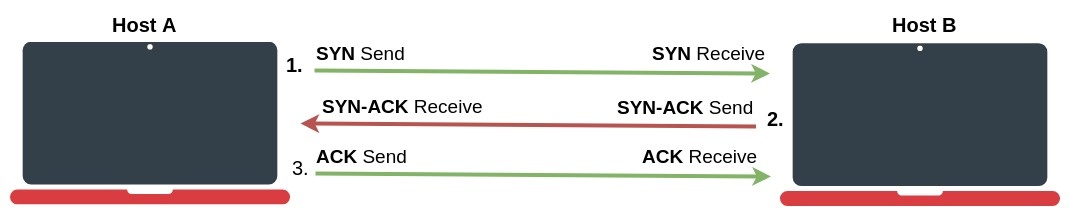

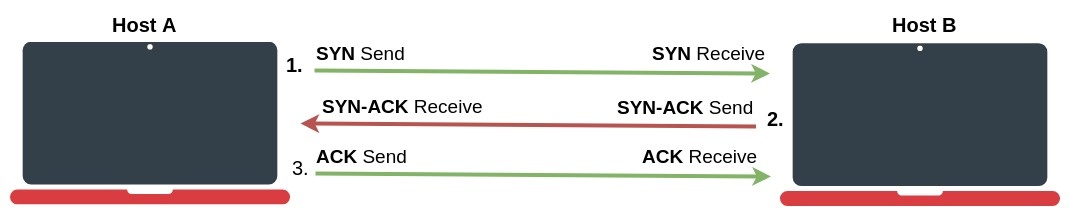

Қосылым орнату — Үш жақты келісім (3-way handshake)

TCP қосылымды орнату үшін үш кезеңнен тұратын үш жақты келісімді (3-way handshake) қолданады:

- Host A

SYN пакетін жібереді, бастапқы реттік нөмір (Sequence Number) ұсынады.

- Host B

SYN-ACK пакетін қайтарады — яғни өзінің SYN және ACK белгілерін қосады.

- Host A соңғы

ACK пакетін жібереді.

Осыдан кейін екі құрылғы арасында логикалық (виртуалды) арна құрылып, мәлімет алмасу басталады.

Мәлімет жіберу кезіндегі растау

TCP әрбір жіберілген пакетті ACK арқылы растауды күтеді. Егер растау уақытылы келмесе, пакет қайта жіберіледі — бұл TCP-ның сенімділігін қамтамасыз етеді.

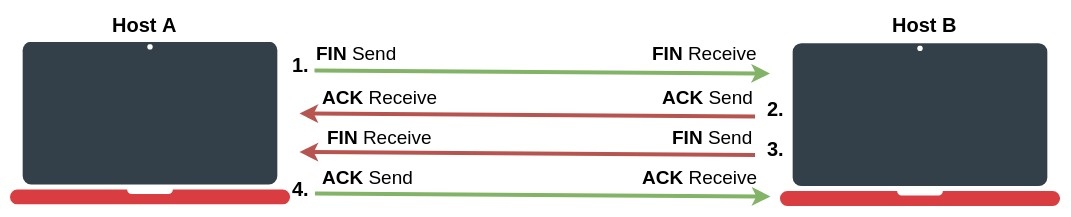

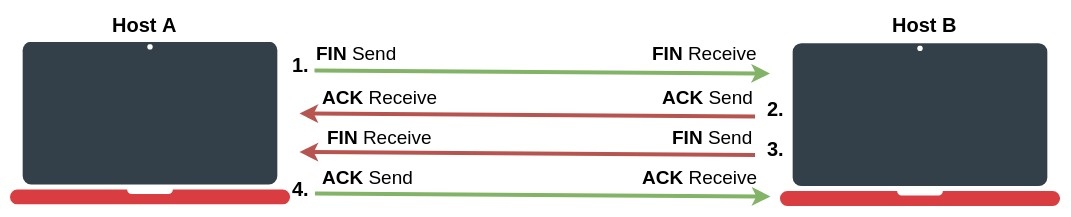

Қосылымды тоқтату — Төрт фазалы процесс (4-way handshake)

TCP қосылымды аяқтау үшін төрт кезеңнен тұратын төрт жақты келісімді қолданады:

- Host A

FIN пакетін жібереді — "мен мәлімет жіберуді аяқтадым" деген белгі.

- Host B

ACK пакетін қайтарады және CLOSE_WAIT күйіне өтеді.

- Host B, егер мәлімет жіберуді аяқтаса,

FIN пакетін жібереді және LAST_ACK күйіне өтеді.

- Host A

ACK қайтарады және TIME_WAIT күйінде біраз уақыт күтіп, содан кейін қосылым толығымен тоқтатылады.

Ескерту: TCP қосылымды тоқтату — екі жақ та байланыс аяқталғанын растағанша созылады.

TCP Жағдайлары (States)

-

ESTABLISHED – қосылым толық орнатылды.

-

CLOSE_WAIT – қарсы тарап қосылымды тоқтатқысы келеді.

-

LAST_ACK – соңғы растауды күту сәті.

-

TIME_WAIT – қауіпсіздік мақсатында соңғы ACK-тен кейін біраз уақыт күту.

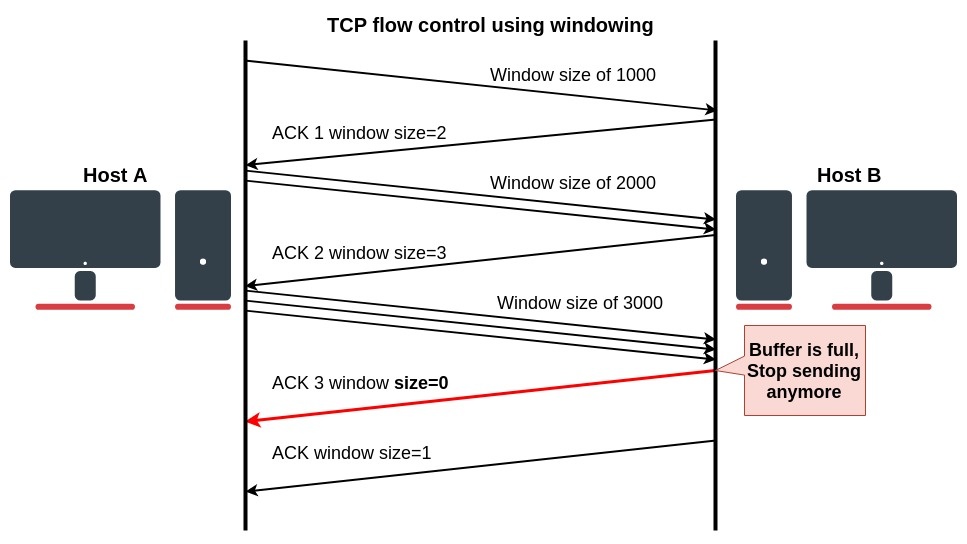

TCP Сегменттерді жіберу және Терезе механизмі (Windowing)

TCP қосылымы орнатылғаннан кейін, екі құрылғы арасында мәліметтерді сенімді жіберу және қабылдау процесі басталады. Бұл процесті TCP арнайы ағынды басқару (Flow Control) механизмдері арқылы жүзеге асырады.

Мәселе неде?

Егер жіберуші құрылғы қабылдаушы құрылғыдан тезірек мәлімет жіберсе, қабылдаушы жағы буфер (buffer) толып кетсе, артық мәліметтер жоғалады (drop). Бұл жағдай қайта жіберуге әкеліп, желі жылдамдығын төмендетеді.

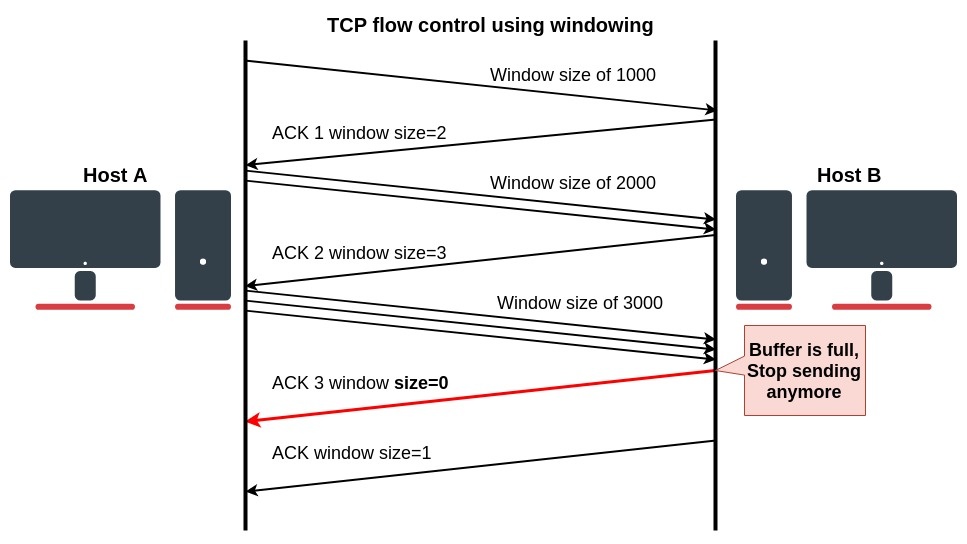

Шешімі — Терезе (Window) механизмі

TCP осы мәселені шешу үшін терезе өлшемі (Window Size) ұғымын енгізеді. Бұл — қабылдаушы құрылғының қазіргі уақытта қабылдауға дайын байттар саны. Әрбір ACK хабарламасында қабылдаушы құрылғы терезе өлшемін жаңартып жібереді.

Терезе өлшемі — жіберуші құрылғы қанша байтты ACK күтпей-ақ жібере алатынын білдіреді.

Жұмыс принципі

- Host A бастапқыда терезе өлшемі ретінде 1000 байт алады және бір 1000 байттық сегмент жібереді.

- Host B

ACK қайтарады және терезе өлшемін 2000 байтқа дейін ұлғайтады.

- Host A екі сегмент (1000 байттан) жібереді.

- Host B терезе өлшемін 3000 байтқа дейін ұлғайтады, Host A үш сегмент жібереді.

- Буфер тола бастағанда, Host B терезе өлшемін 0 деп жариялайды (zero window).

- Host A тоқтайды және оң терезе өлшемін (positive window) алғанға дейін күтіп тұрады.

Егер қабылдаушы жақтың қосымшасы баяу жұмыс істесе, терезе өлшемі нөлге жетіп, жіберуші мәлімет жіберуді уақытша тоқтатады.

Терезе динамикасын басқару алгоритмдері

Терезе өлшемін қалай ұлғайту немесе азайту керектігін басқару үшін түрлі конгестияны болдырмау алгоритмдері (congestion avoidance algorithms) қолданылады:

- TCP Reno

- TCP Tahoe

- TCP Vegas

- Және тағы басқалары

Терезе механизмі TCP желісінің тиімділігін арттырып, буфердің толып кетуін болдырмай, сенімді және реттелген деректер жіберуін қамтамасыз етеді.

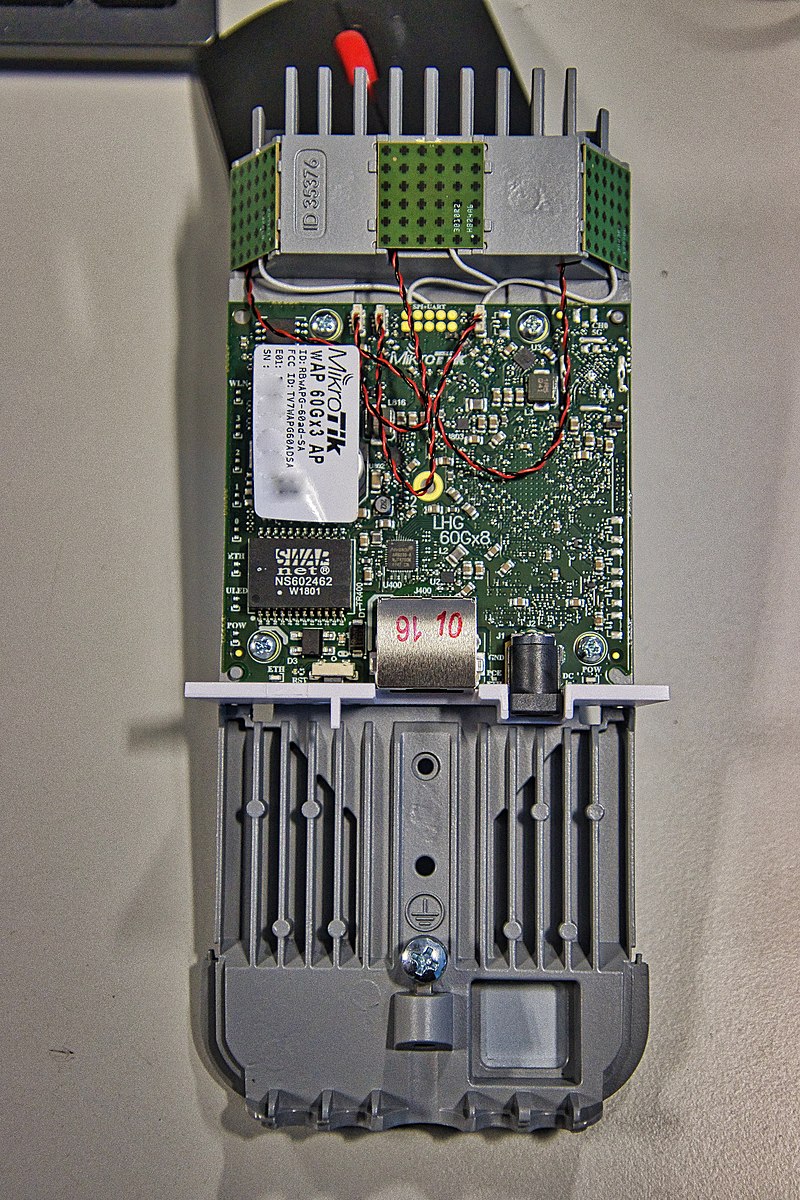

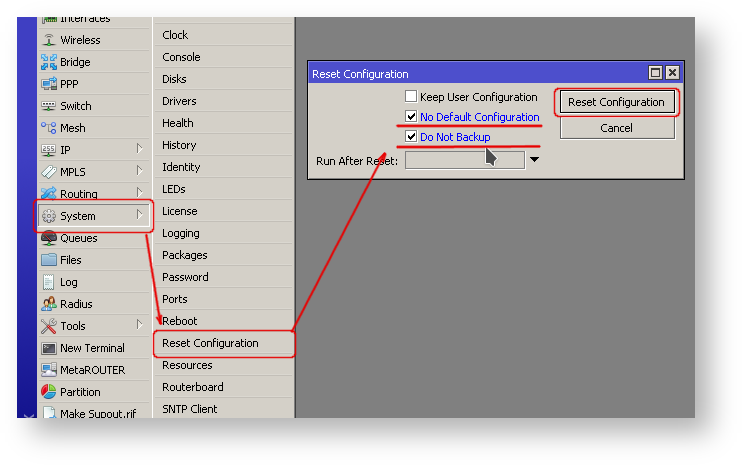

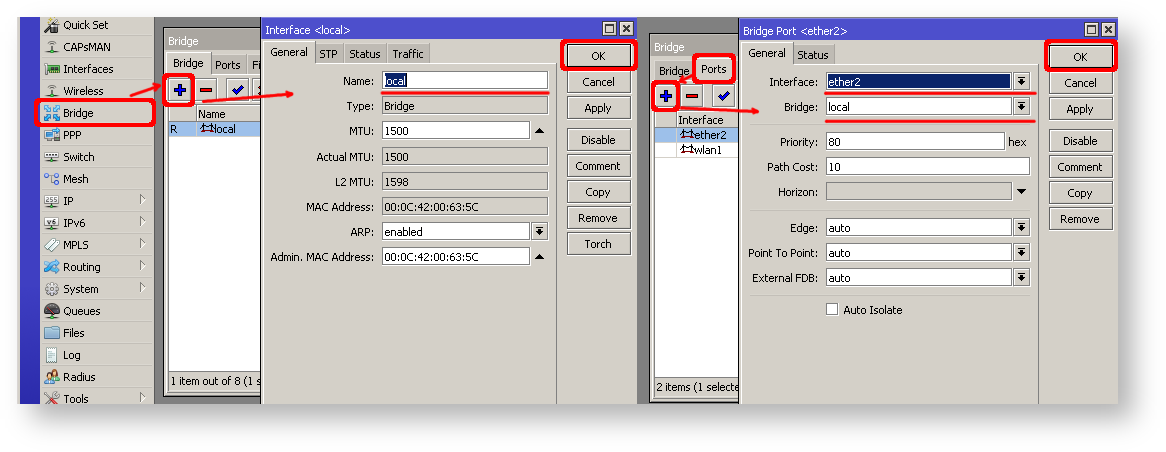

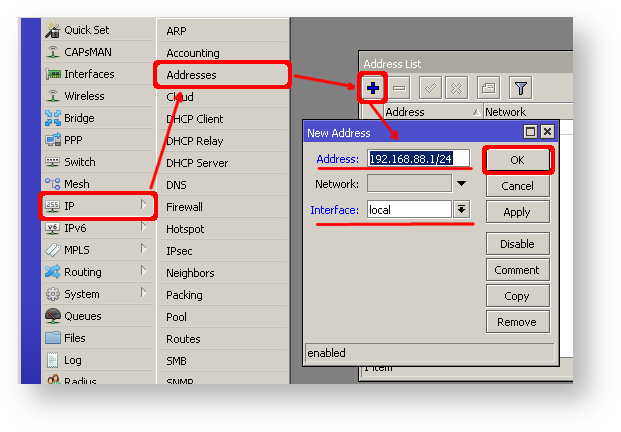

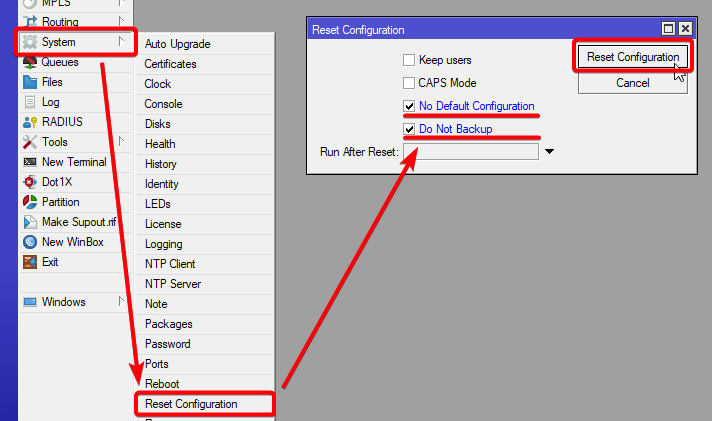

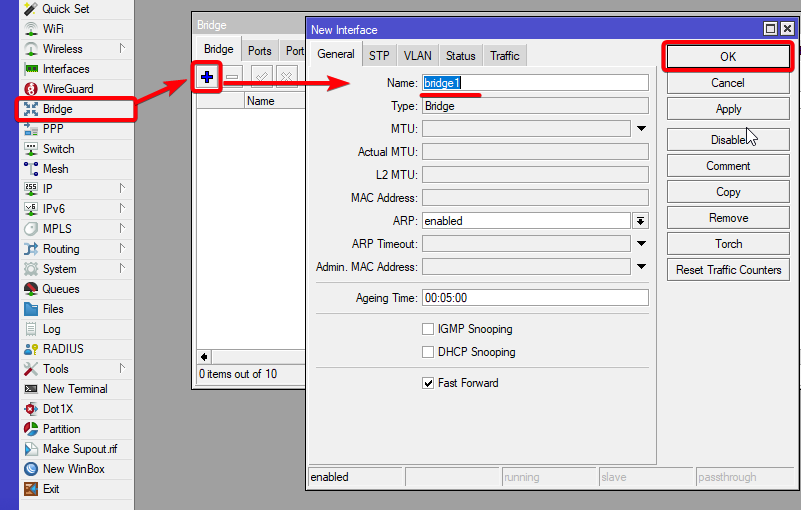

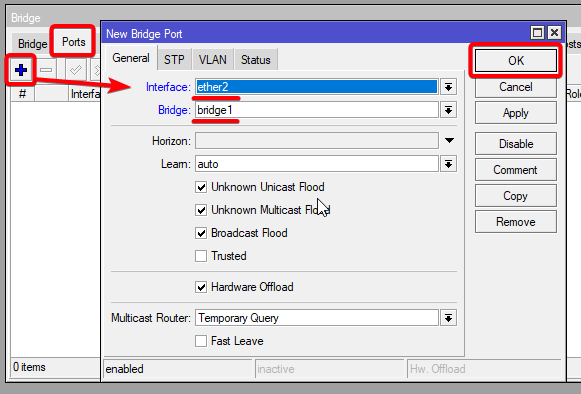

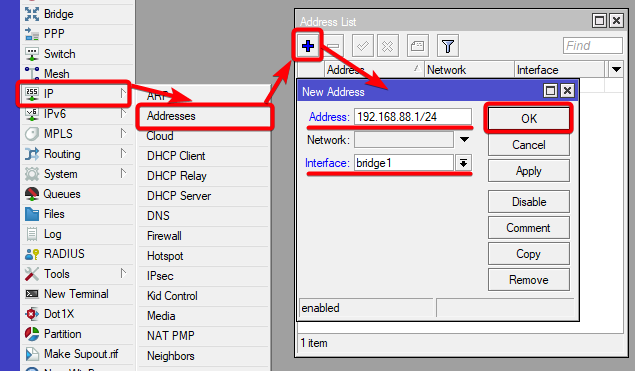

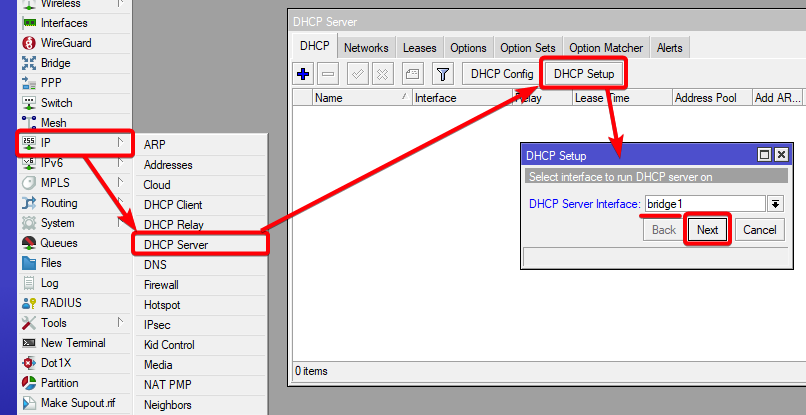

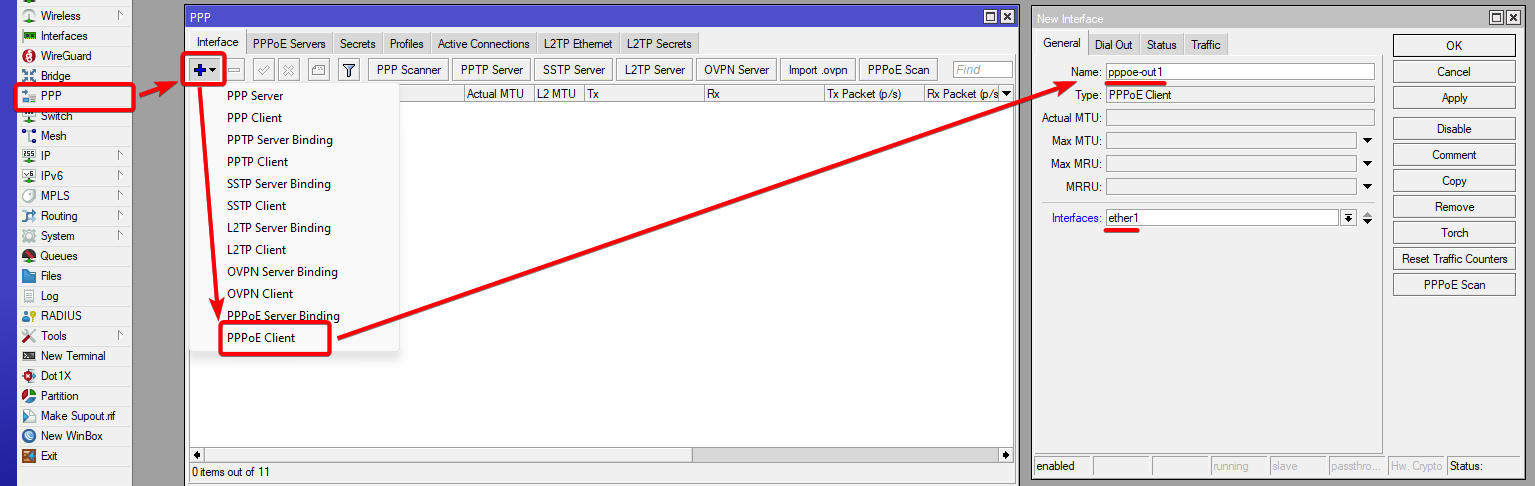

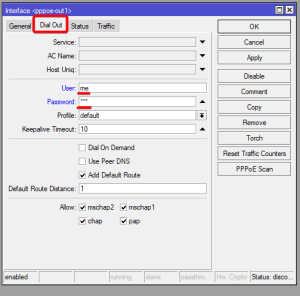

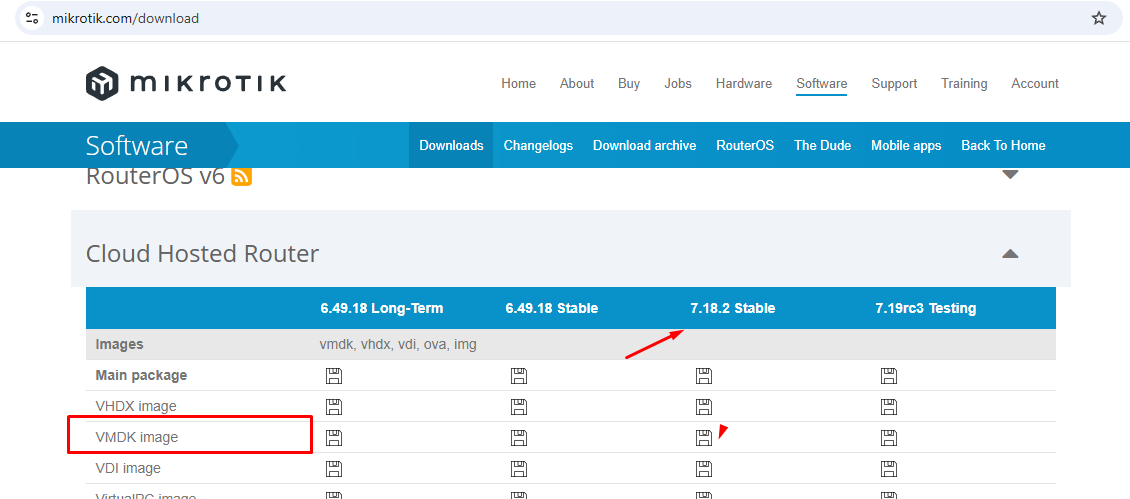

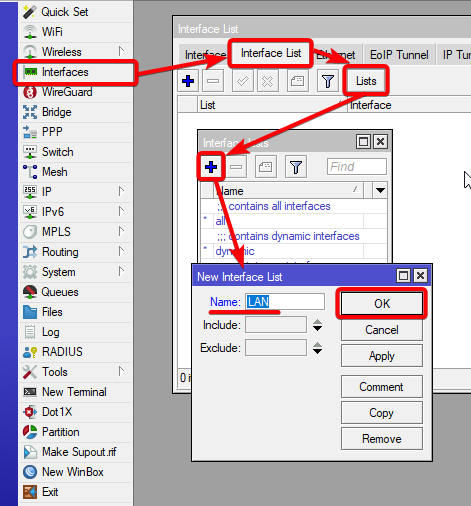

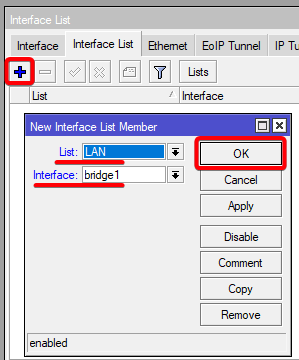

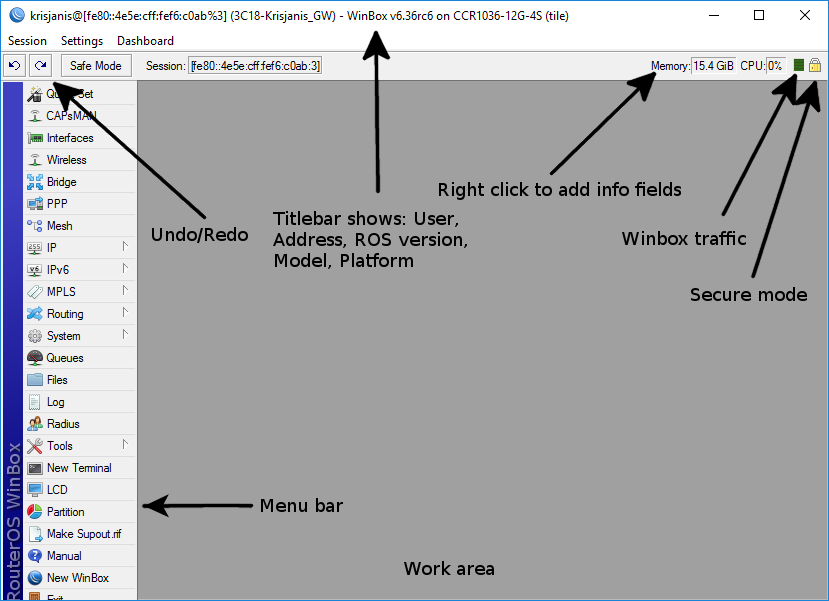

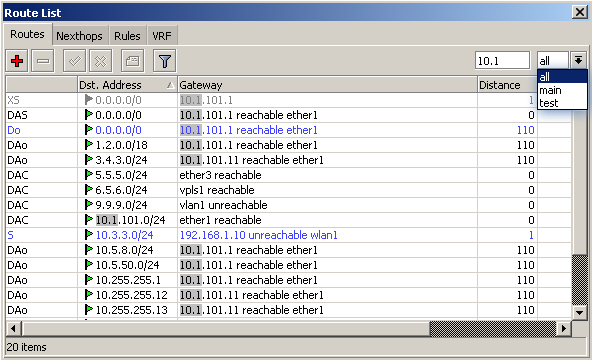

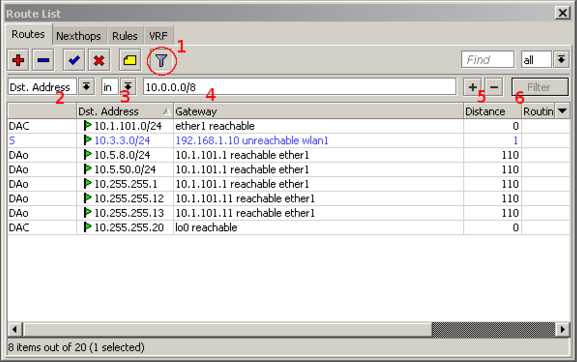

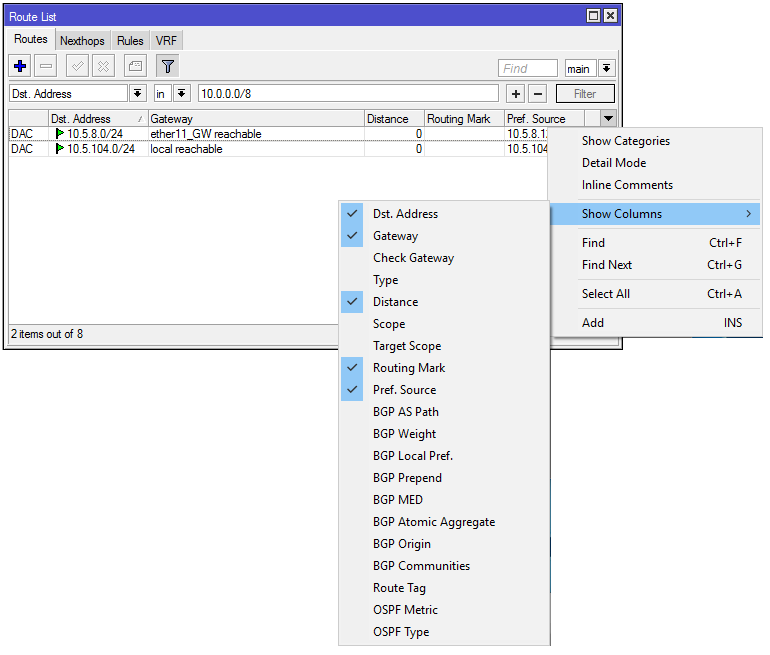

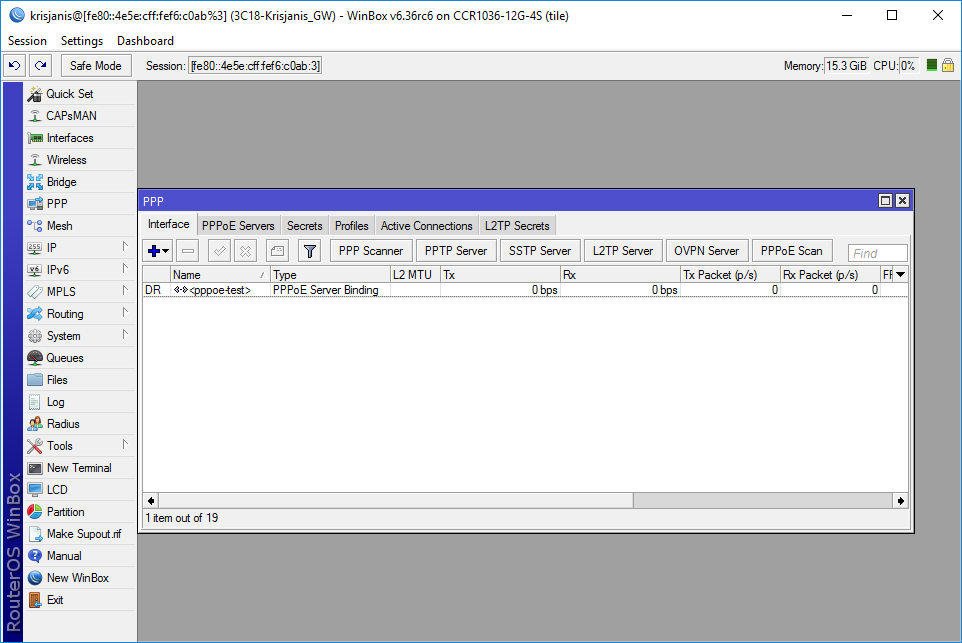

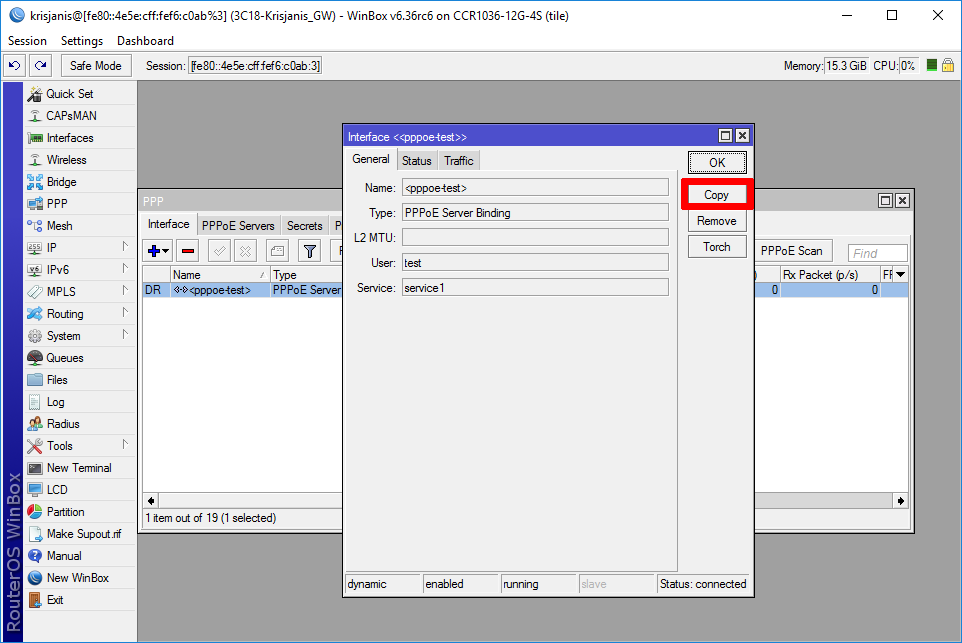

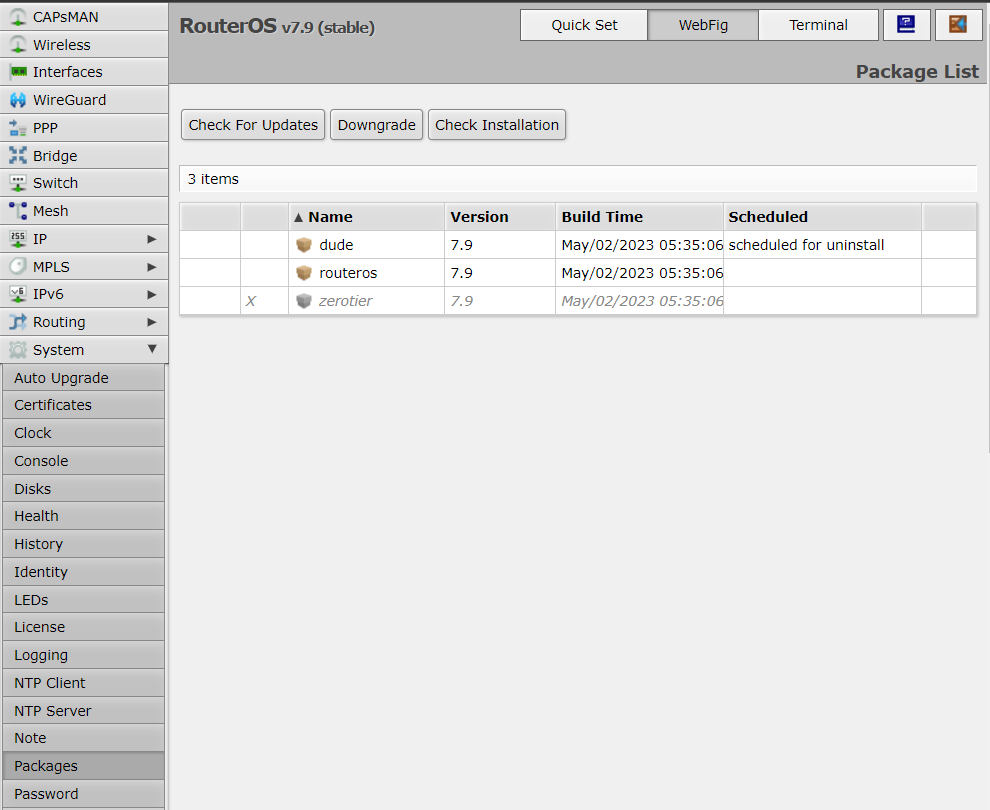

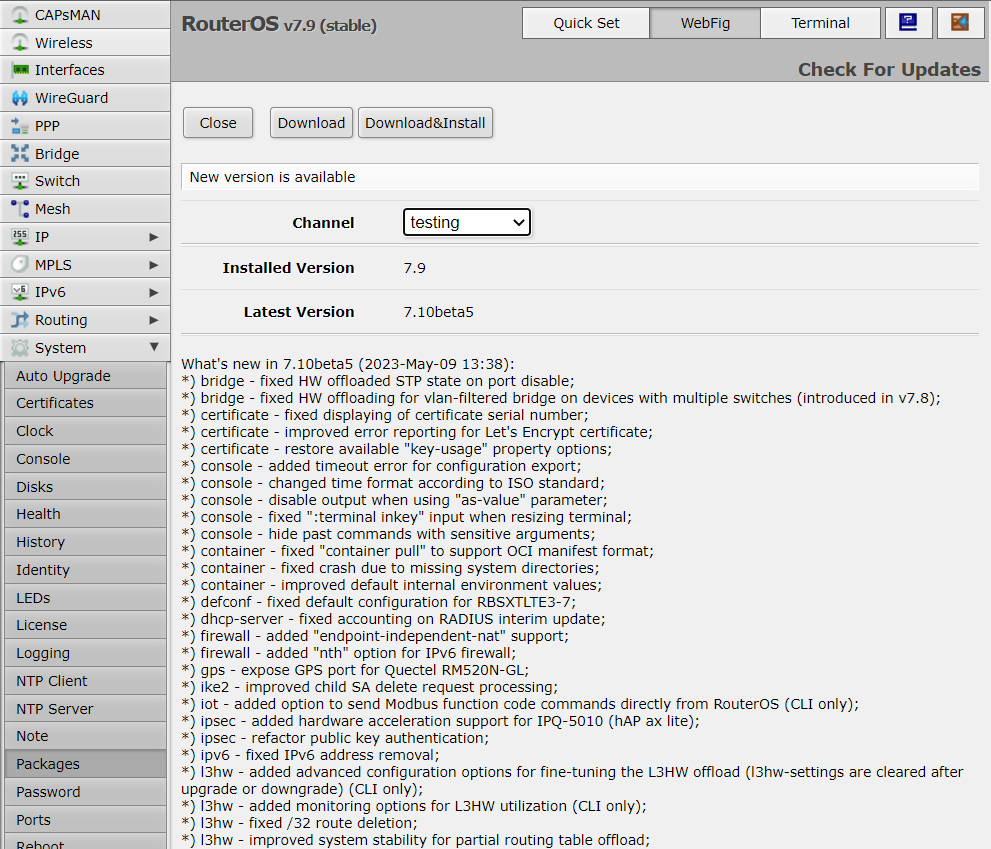

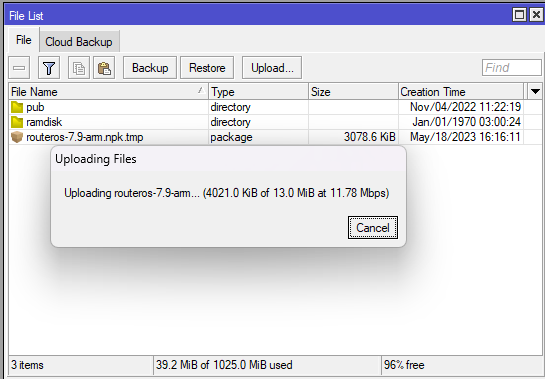

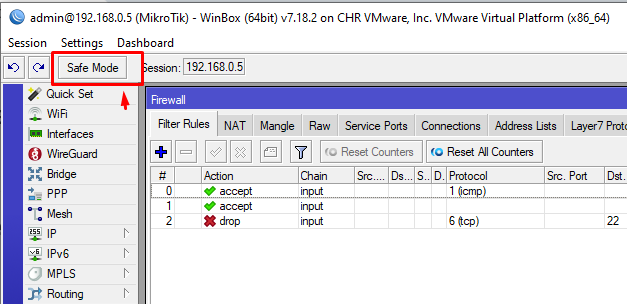

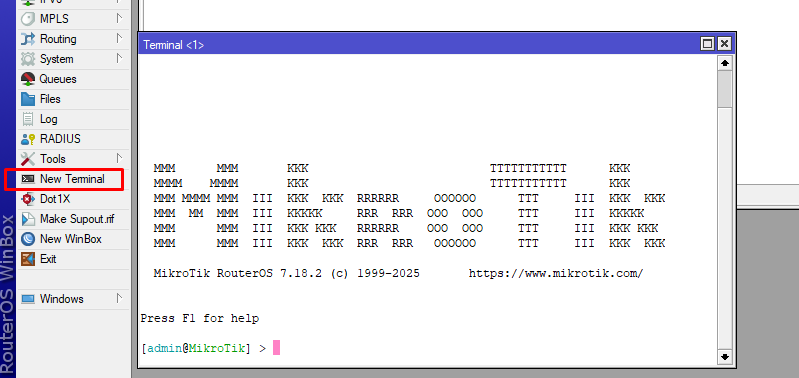

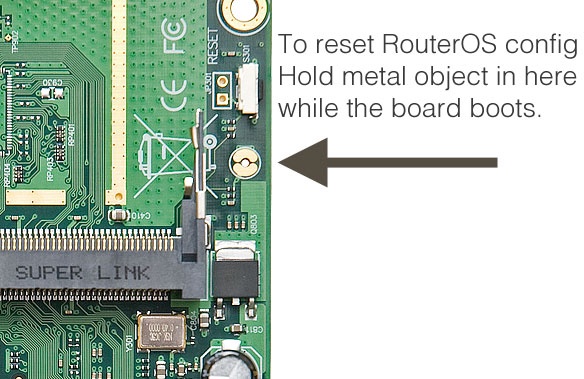

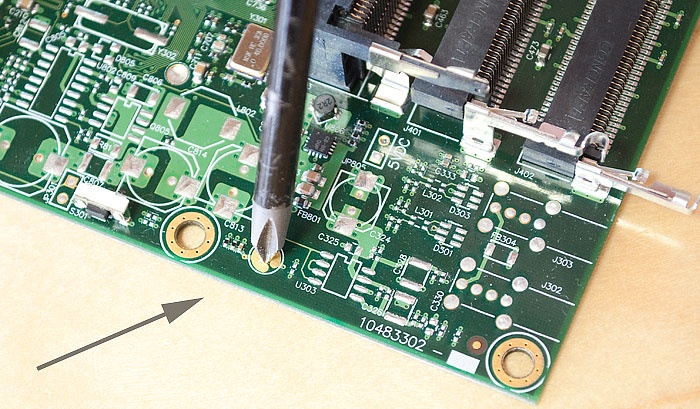

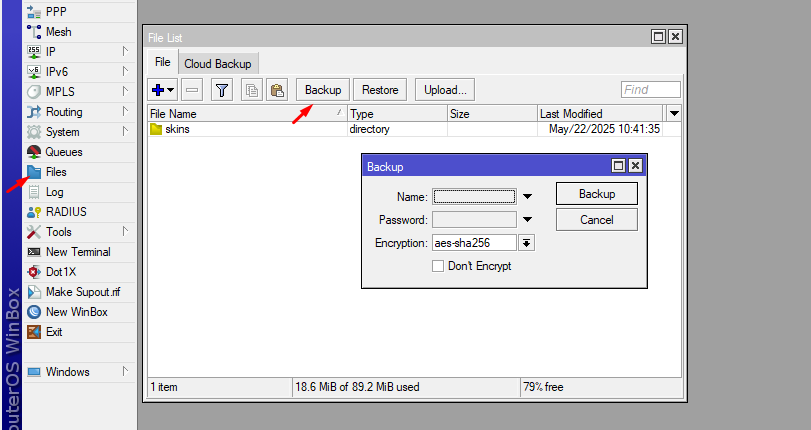

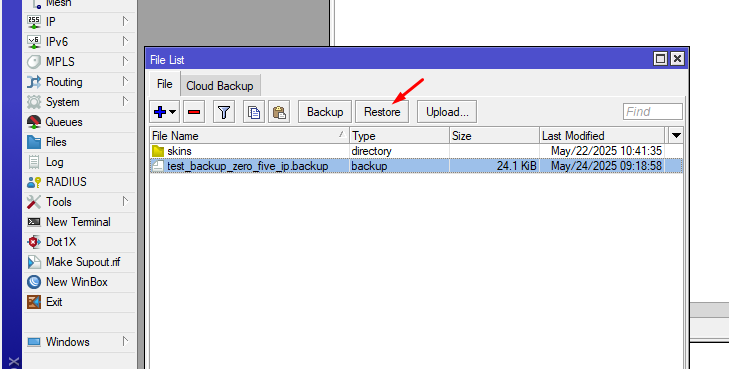

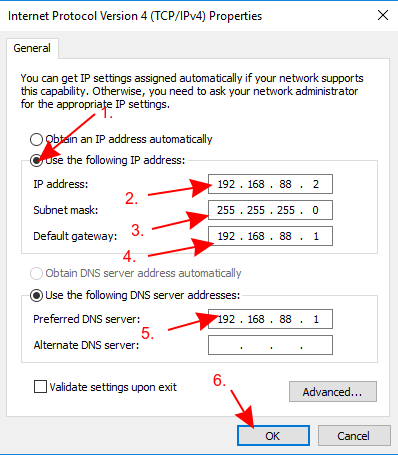

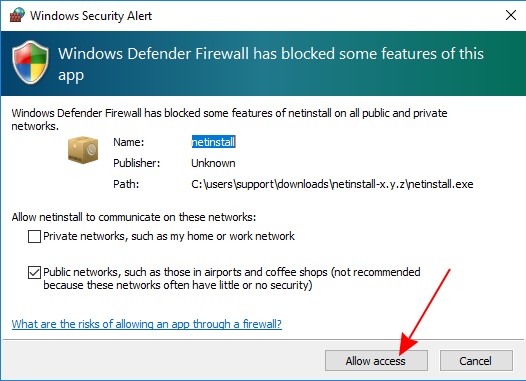

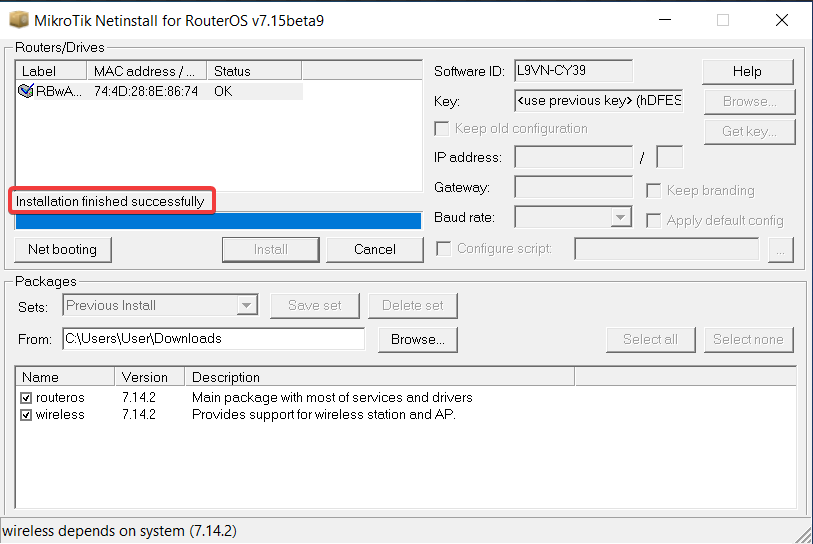

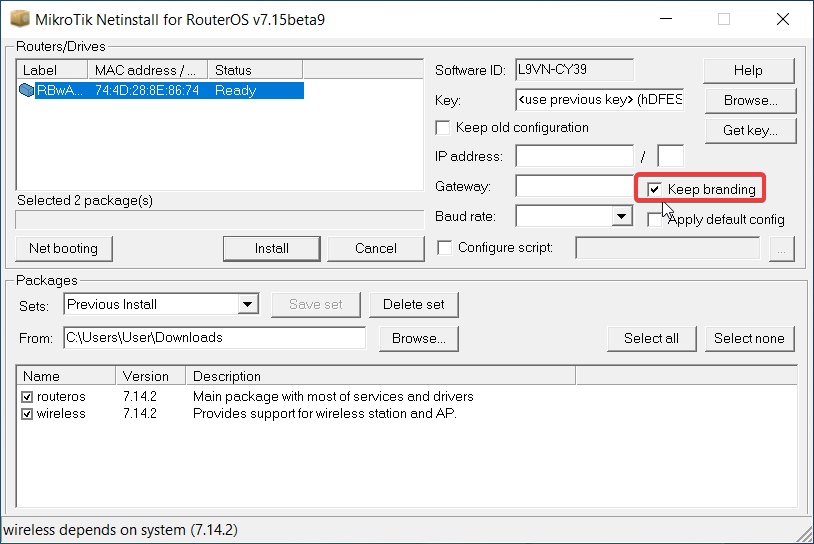

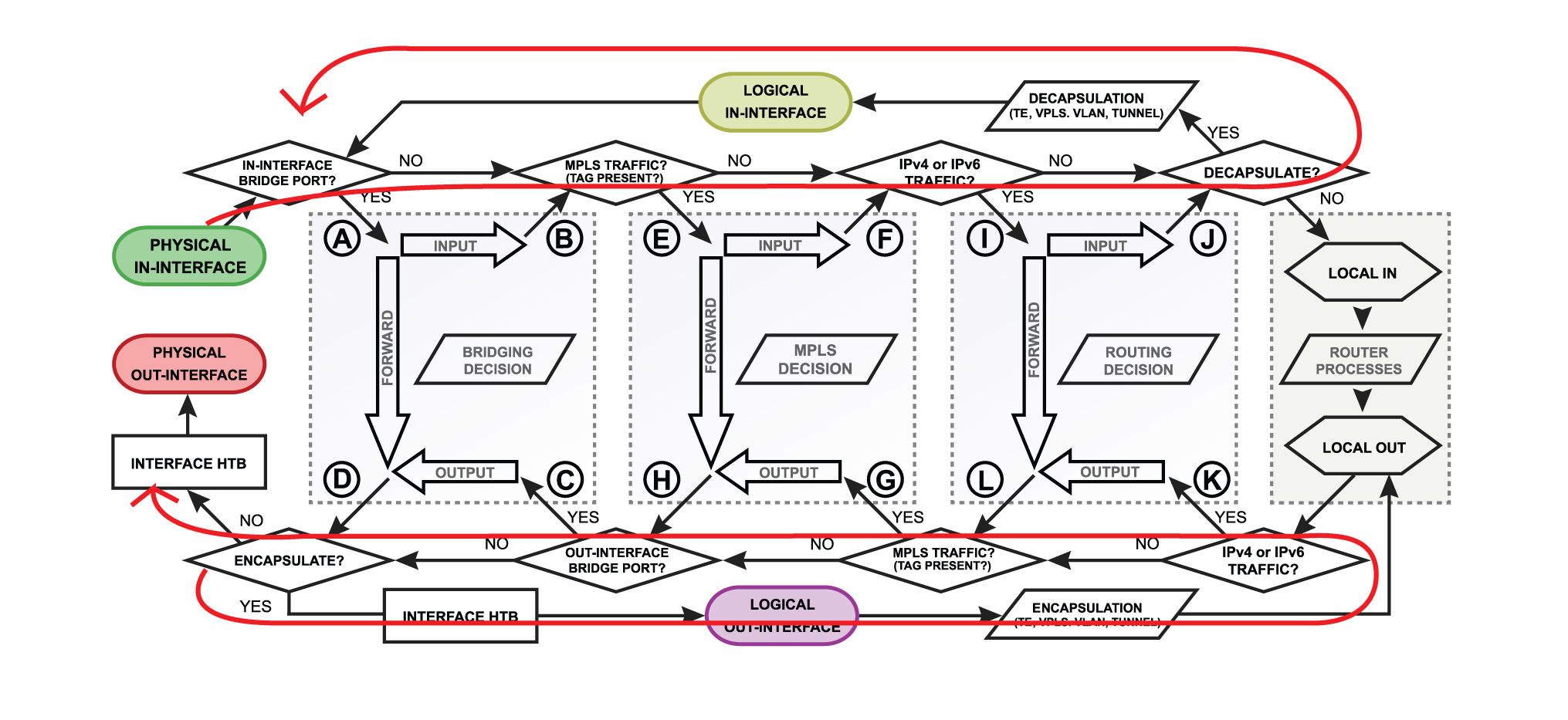

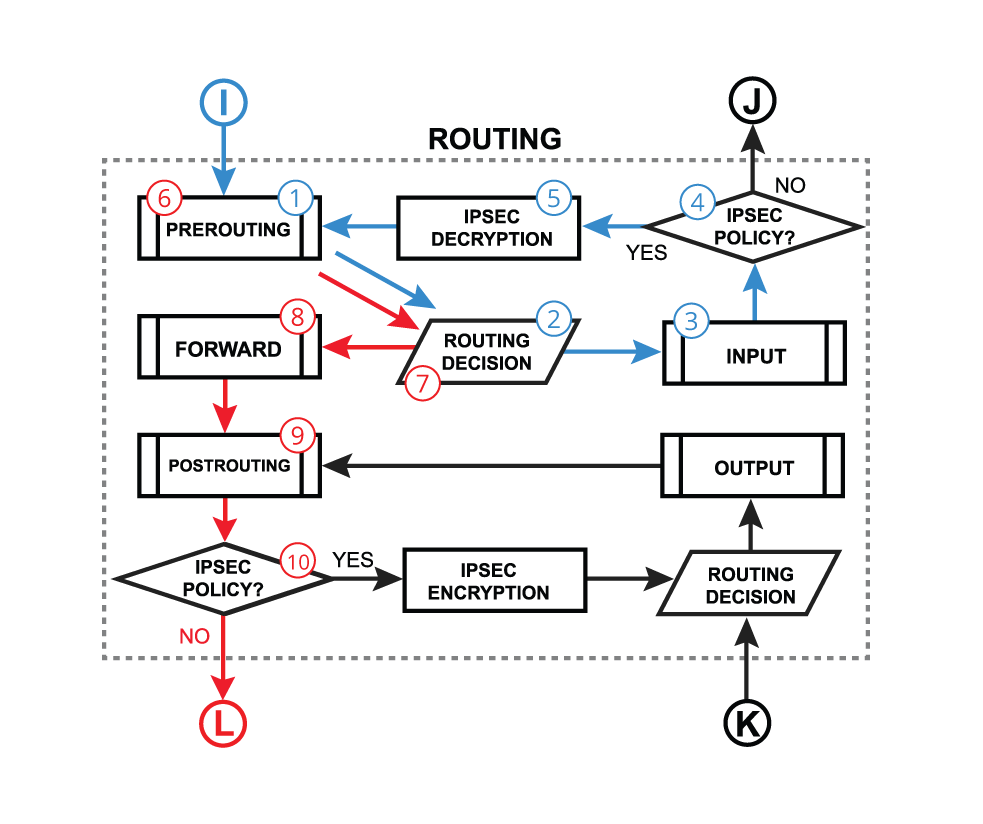

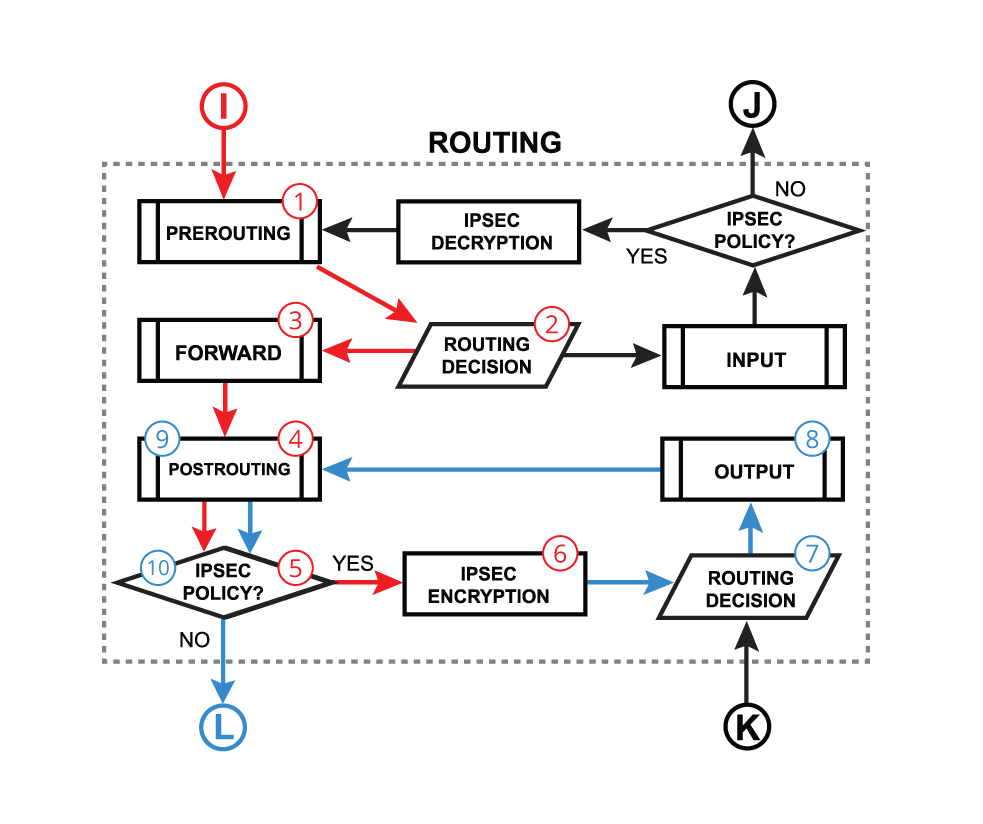

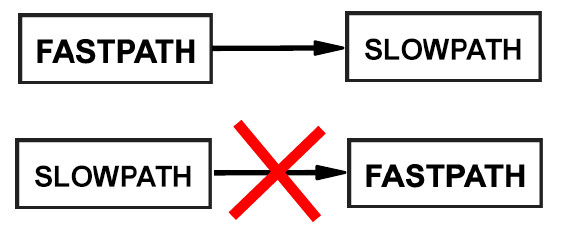

Заманауи RouterBoard жабдығы және оның ішінде RouterOS операциялық жүйесі.

Заманауи RouterBoard жабдығы және оның ішінде RouterOS операциялық жүйесі.